Колись спосіб проникнення зловмисників в організацію був відносно простим. Зловмисник знаходив вразливість, наприклад, неоновлений пристрій або скомпрометований обліковий запис, проникав у систему, шифрував файли або викрадав дані, а організації залишалось лише розгрібати наслідки та шукати кращих способів захисту. Це був лінійний підхід, де наслідки були очевидними, хоча й руйнівними.

Сьогодні організації являють собою сукупність розгалужених поверхонь атаки, що на папері може здаватися складнішим для зловмисників. Проте, в міру того, як організації стають “розумнішими”, такими самими стають і зловмисники. Тепер атаки не такі лінійні; зловмисники можуть знайти вразливість, “залягти на дно” (тобто, залишатися непоміченими протягом тривалого часу), перестрибнути з однієї поверхні атаки на іншу (наприклад, з корпоративної мережі в хмарне середовище), знову “залягти на дно”, а потім розпочати повноцінну атаку, спрямовану на ключові бізнес-процеси. Іноді буває вже занадто пізно, і організаціям доводиться витрачати мільйони доларів на відновлення та усунення наслідків. За даними IBM, середня вартість витоку даних у 2024 році перевищила 5 мільйонів доларів.

Хоча це може здаватися марним, але це не означає, що ми не можемо випередити сучасну криву виявлення загроз. Насправді, найкращі Центри операційної безпеки (SOC) по всьому світу активно застосовують стратегії, які дозволяють їм залишатися на крок попереду зловмисників. Ось п’ять способів, за допомогою яких ці SOC випереджають зловмисників і захищають свої організації.

5 шляхів, як провідні SOC випереджають зловмисників

1. Інвестуйте у технології на основі штучного інтелекту (ШІ)

Єдина технологія, яка дозволить організаціям випередити зловмисників у їхньому прагненні до складності, – це справжній Штучний Інтелект (ШІ) для безпеки. Ми не говоримо про великі мовні моделі (LLM), які просто допомагають аналітикам будувати запити для їхніх розслідувань, хоча вони і корисні. Ми також не говоримо про підходи ШІ/ML, які лише виявляють аномалії та потребують постійного людського обслуговування, генеруючи надмірний “шум”.

Ми говоримо про використання ШІ для побудови інтелектуального сигналу атаки, який виявляє найкритичніші та найнагальніші загрози, специфічні для кожного унікального клієнтського середовища, надаючи при цьому повну картину атаки з контекстом. У Vectra AI ми називаємо цей ШІ нашим “Attack Signal Intelligence” (Розвідка сигналів атаки).

Протягом десятиліття Vectra AI активно досліджує, розробляє, впроваджує та патентує ШІ безпеки, орієнтований на забезпечення найкращого сигналу атаки на планеті. Розвідка сигналів атаки виходить за рамки сигнатур та аномалій, щоб глибоко зрозуміти поведінку зловмисника та зосередитися на TTP (тактика, техніка та процедури) зловмисника на всьому ланцюжку атаки після її здійснення (від початкового доступу до ексфільтрації даних). Вона аналізує поведінку зловмисника та шаблони трафіку, унікальні для середовища клієнта, щоб зменшити шум від оповіщень та виявляти лише релевантні справжні позитивні події. Це означає менше хибних спрацьовувань і більше справжніх загроз. Озброєні контекстом щодо повної картини атаки, аналітики безпеки витрачають свій час і талант на те, що вони вміють робити найкраще – пошук загроз (threat hunting), розслідування та запобігання переходу атак у витоки даних.

2. Впровадьте стратегію XDR (Розширене виявлення та реагування)

Мати цілісну стратегію XDR є критично важливим для боротьби з сучасними гібридними атаками, які охоплюють різноманітні поверхні атак. Сучасні зловмисники не обмежуються одним вектором атаки, вони мігрують між різними частинами інфраструктури, що вимагає інтегрованого підходу. Завдяки ефективній стратегії XDR ви зможете досягти:

- Покриття: Інтегроване високоякісне покриття виявлення загроз на всій гібридній поверхні атаки – мережі, IoT/OT пристрої, публічні хмари (AWS, Azure, Google Cloud), ідентифікатори (Active Directory, Okta), SaaS-застосунки (Microsoft 365, Salesforce), кінцеві точки (ноутбуки, сервери) та електронна пошта. Захисникам потрібні гарантії, що вони мають необхідну видимість у всіх критичних точках.

- Чіткість: Інтегрований сигнал атаки, який корелює виявлення для пріоритизації реальних атак у режимі реального часу. Це дозволяє SOC-командам швидко зрозуміти, на чому зосередитись спочатку, з чого почати роботу, замість того, щоб губитися в тисячах непов’язаних оповіщень.

- Контроль: Інтегровані, автоматизовані, керовані дії з розслідування та реагування, які дозволяють командам Центрів операцій безпеки (SOC) діяти з такою ж швидкістю та масштабом, як і гібридні зловмисники. Захисникам потрібні компетенції та впевненість, щоб встигати за обсягом та швидкістю загроз.

3. Регулярно оцінюйте ризики втручання

Захист організації – це постійно мінлива мішень, зважаючи на постійно мінливе ІТ-середовище та еволюцію загроз. Тому необхідно регулярно оцінювати свою вразливість до атак, не лише з точки зору периметра, а й зсередини.

Це передбачає вивчення основних моментів кібергігієни, включаючи перегляд брандмауерів периметра та інтернет-шлюзів, захисту від програм-шкідників, управління патчами (оновленнями), списків дозволів і контролю виконання, безпечної конфігурації систем, політик паролів і контролю доступу користувачів. Інтеграція цих основних моментів у вашу програму безпеки має життєво важливе значення, поряд з регулярними оновленнями.

Крім того, вивчіть поверхні атаки, до яких ваша організація може бути потенційно схильна. У деяких випадках є ресурси для проведення навантажувальних тестів (пентестів) та аналізу прогалин у ваших поверхнях атаки, що дозволяє виявити слабкі місця до того, як їх використають зловмисники.

Ці заходи покривають ваш ризик впливу до того, як потенційний компроміс може статися, але що вам слід робити після того, як зловмисник вже скомпрометував ідентифікатор і проникнув у середовище? Як тільки зловмисник потрапляє у вашу систему, це призводить до більшої складності у виявленні та реагуванні. Зловмисник може вжити безліч заходів, щоб завдати шкоди вашому бізнесу, таких як компрометація кількох облікових записів, ескалація привілеїв ідентичності та невловимий латеральний рух – все це може призвести до інциденту, критичного для бізнесу.

Що ви можете зробити, щоб відповісти на цей виклик? Відповідь полягає у ваших технологіях виявлення та реагування – головне, щоб переконатися, що сигнали, які отримує ваша технологія, інтелектуально інформуватимуть вас про цю підозрілу поведінку, навіть перш ніж вона стане повноцінною атакою. Наприклад, Attack Signal Intelligence від Vectra AI може корелювати хости та сутності на різних атакуючих поверхнях з атрибуцією, що ґрунтується на ШІ та ML (машинному навчанні), яка точно заповнює інформаційні прогалини, що призводить до складнощів після компрометації. Отримання багатого та точного контексту того, як діє зловмисник, налаштує вас на успіх, навіть коли зловмисник може обійти ваш захист.

4. Співпрацюйте зі сторонніми експертами (MXDR)

Хоча інвестування в якісні технології на основі ШІ може значно зменшити навантаження на вашу команду SOC, іноді цього недостатньо для боротьби з сучасними атаками, особливо в сучасних гібридних середовищах, які вимагають цілодобового моніторингу та швидкого реагування. Ось чому ми настійно рекомендуємо поєднувати технології штучного інтелекту з людським інтелектом, особливо зі сторонніми галузевими експертами, як додаткову лінію оборони проти гібридних нападників.

Сторонні галузеві експерти можуть надавати послуги керованого виявлення та реагування (Managed Detection and Response – MDR) або, в більш широкому сенсі, MXDR (Managed Extended Detection and Response). Ці послуги надають глибокі знання про індустрію безпеки, а також є експертами в платформі та технології, які ви використовуєте. Зовнішнє обслуговування деяких рутинних, повсякденних завдань SOC стороннім експертам – це чудова інвестиція, особливо коли ці експерти добре знайомі з технологією та платформою, які ви використовуєте для виявлення та реагування на загрози. Це дозволяє вашій внутрішній команді SOC зосередитися на стратегічних завданнях та унікальних ризиках вашої організації.

Завдяки Vectra MXDR ви можете охопити всі ваші поверхні атаки – SaaS, хмару, ідентифікацію, мережу та кінцеві точки – за допомогою наших інтеграцій з провідними рішеннями, такими як CrowdStrike, SentinelOne і Microsoft Defender на глобальному рівні, забезпечуючи цілодобовий моніторинг 7 днів на тиждень протягом року. Vectra MXDR може зняти з вас години роботи, звільняючи час і таланти вашої команди для більш цінних і критичних завдань, таких як проактивний пошук загроз та розробка стратегії безпеки.

5. Оптимізуйте час та бюджет

Останній, але не менш важливий, спосіб, яким найкращі SOC випереджають сучасних зловмисників, – це оптимізація людей і ресурсів у своїх командах. Люди найкраще виконують те, що їм подобається та де вони можуть реалізувати свій потенціал – чи любить ваша команда SOC годинами щодня керувати тисячами оповіщень, налаштовувати правила та створювати звіти, які часто виявляються хибними спрацьовуваннями? Напевно, що ні. Це призводить до вигорання та втрати мотивації.

Натомість бюджет безпеки, який ви звільните, використовуючи службу керованого виявлення та реагування (MDR/MXDR), можна інвестувати в ініціативи або програми безпеки, над якими ваша команда SOC хотіла б працювати. Це можуть бути:

- Програми пошуку загроз (threat hunting), які вимагають глибоких аналітичних навичок.

- Менторство та розвиток молодших аналітиків.

- Дослідження нових методів атак та вразливостей.

- Налагодження ділових стосунків з іншими відділами для покращення загальної безпекової культури.

- Загальні високорівневі ініціативи, призначені для висококваліфікованих талантів, такі як розробка архітектури безпеки або автоматизація процесів.

Ось чому передача рутинних, повторюваних завдань SOC сторонній MDR-службі має вирішальне значення для сучасного SOC. Коли інша команда піклується про щоденні завдання, на які ваша команда SOC витрачає надто багато часу, це звільняє більше часу для того, щоб аналітики могли занурюватися у високоцінні проекти, тим самим оптимізуючи ваші таланти та бюджет безпеки. Це дозволяє організації отримати максимум від своїх інвестицій у безпеку.

Висновок

Залишатися попереду сучасних зловмисників – це постійний виклик, який вимагає постійної адаптації та стратегічних інвестицій. Проте, за допомогою правильних технологій (особливо ШІ), інтегрованих стратегій (як XDR), регулярної оцінки ризиків, співпраці зі сторонніми експертами (MXDR) та оптимізації внутрішніх ресурсів, ваша команда SOC може не просто наздоганяти, а й перемагати. Використовуючи вищезазначені п’ять порад, ви можете створити більш стійкий і ефективний SOC, який буде на крок попереду зловмисників і захищати вашу організацію від найновіших загроз, навіть таких як ті, що використовують GenAI.

Vectra AI – цінне надбання компанії NWU для кібербезпеки України

У сучасному контексті постійно зростаючих кіберзагроз та необхідності забезпечення високого рівня кіберстійкості, рішення Vectra AI є стратегічно важливим для українських організацій. Війна в Україні значно підвищила рівень кібератак, роблячи надійний захист критичною необхідністю для всіх секторів економіки та державного управління.

Vectra AI – це потужне рішення, яке може допомогти організаціям захиститися від найскладніших атак, включаючи ті, що використовують можливості GenAI (генеративний штучний інтелект). Завдяки своїй здатності точно та швидко виявляти GenAI-атаки, а також забезпечувати всебічну видимість та простоту використання, платформа Vectra AI є цінним доповненням до будь-якої програми кібербезпеки, надаючи новий рівень захисту від новітніх загроз.

Vectra AI є лідером у виявленні та реагуванні на гібридні хмарні загрози на основі штучного інтелекту безпеки. Лише Vectra оптимізує штучний інтелект для виявлення методів зловмисників — TTP (Tactics, Techniques, and Procedures), що є основою всіх атак — замість простого попередження про «аномалії» або «інші» події. Отриманий високоточний сигнал про загрозу та чіткий контекст дозволяють командам із кібербезпеки швидко реагувати на загрози та запобігати перетворенню атак на повномасштабний злам.

Платформа та сервіси Vectra AI охоплюють публічну хмару, програми SaaS, системи ідентифікації та мережеву інфраструктуру, як локальну, так і хмарну. Організації в усьому світі покладаються на платформу та послуги Vectra AI для досягнення стійкості до: програм-вимагачів, компрометації ланцюга постачання, захоплення ідентифікаційних даних та інших кібератак. Це підтверджується численними успішними кейсами в різних галузях – від фінансів до охорони здоров’я та критичної інфраструктури.

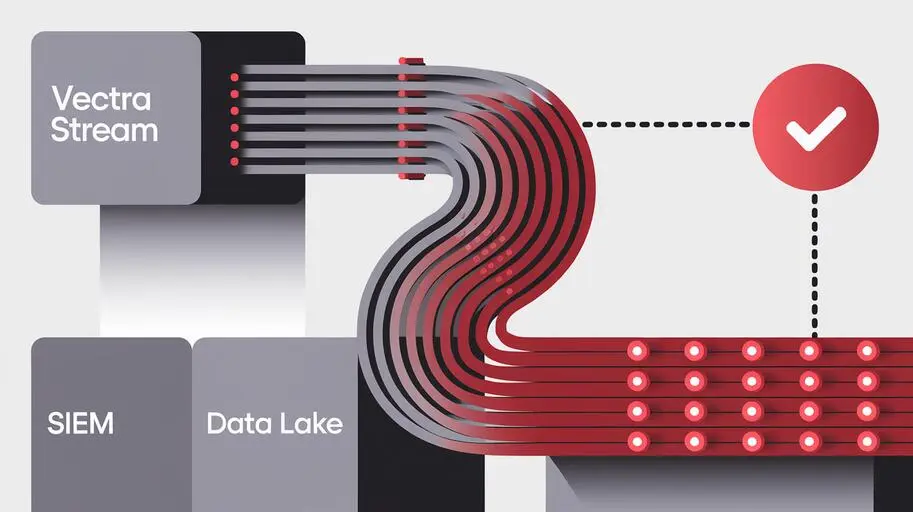

Завдяки компанії NWU, що є офіційним дистриб’ютором Vectra AI в Україні, відтепер на вітчизняному IT-ринку стало можливо купити NDR (Network Detection and Response) від світового лідера. NDR є невід’ємною частиною SOC-тріади разом із SIEM та EDR, забезпечуючи повний цикл виявлення та реагування на загрози. Це дозволяє українським підприємствам значно підвищити рівень своєї кібербезпеки та ефективніше протистояти сучасним загрозам, що особливо актуально в умовах гібридної війни та постійних кібератак.

Чи готові ви перейти від реактивного захисту до проактивного випередження загроз? Зверніться до NWU, щоб купити NDR для SOC або замовити тестування рішення Vectra MXDR в Україні вже сьогодні.