Якщо ви запитаєте аналітиків з безпеки про найбільші складнощі у їхній роботі, то ви, безперечно, отримаєте різноманітні відповіді. Але одна відповідь, майже напевно буде загальною, – це зниження пильності та боротьба зі втомою від попереджень.

Ми помітили, що проблеми аналітиків в цій галузі зводяться до трьох «больових точок»:

- «В добі недостатньо годин, щоб впоратися з обсягом попереджень у моєму списку».

- “Я не можу ефективно використовувати свій час, тому що не можу відрізнити помилкові спрацьовування від істинних”.

- «Я боюся, що пропущу справжню атаку, тому що попередження губиться в помилковому шумі мого застарілого рішення».

Існує безліч причин існування таких «больових точок», але в основному вони зводяться до наступного:

- Спрощене зіставлення умов та аномалій створює хибні спрацювання.

- Нездатність використовувати контекстні підказки у мережі для підвищення ефективності.

- Акцент виключно на виявленнях, а не на тому, як їх ефективно організувати, щоб аналітик міг зосередитися на речах, які справді вимагають його уваги.

Найкращий засіб для аналітиків безпеки

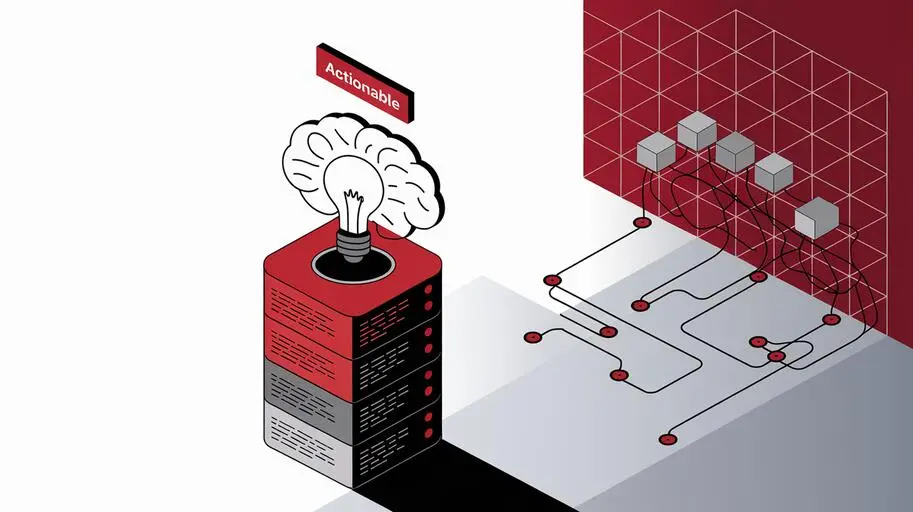

З найпершого дня Vectra створювала засоби виявлення, щоб унеможливити хибні спрацювання, розширюючи можливості алгоритмів контекстом з мережі. Там, де традиційні продукти мережевої безпеки можуть шукати просто шаблон або статистичну аномалію без контексту, Vectra обробляє наші виявлення, використовуючи контекст з мережі та виявляючи аномалії так само, як це зробив би аналітик безпеки.

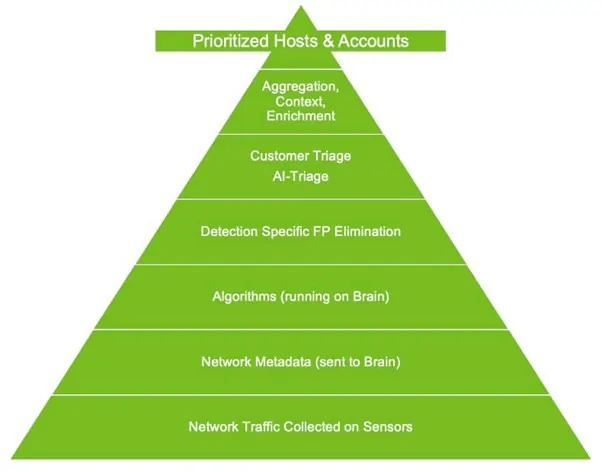

Наприклад, наше виявлення Smash and Grab Exfil визначатиме, яке переміщення даних є нормальним для кожної підмережі, враховувати сайти, популярні у вашому середовищі та шукати аномальні вихідні потоки даних, навіть у зашифрованих каналах. Крім того, Vectra зіставляє виявлення між сутностями хосту та облікового запису, вивчаючи архетип та ідентифікуючи кожен об’єкт, а потім розставляє пріоритети виявлення для аналітиків у дієвій, ранжованій за стеком формі. Це значно спрощує роботу з Vectra в порівнянні з конкурентами, які просто генерують виявлення та залишають з ним аналітика для самостійного розбору та аналізу.

Але був ще один напрям, який нас не повністю влаштовував – це робота з True Positives. Річ у тому, що не всі True Positives є шкідливими. Ви так само надійно можете виявити активність, коли поведінка відповідає тому, що показує система; в контексті, в якому відбувається подія, і вона може бути доброякісною True Positive, а не зловмисною True Positive. Наприклад, деякі антивірусні продукти вбудовують пошук хешів у запити DNS до постачальника антивірусу. Така поведінка може бути дуже схожою на кодування даних каналу управління та контролю в корисному навантаженні DNS, і це тому, що так воно і є. Але факт залишається фактом – хоча це справжній DNS-тунель, він не зловмисний, а скоріше доброякісний.

Наша філософія полягає в тому, що ми забезпечимо видимість таких високоякісних виявлень поведінки та методів зловмисників, але балансуємо це, віддаючи пріоритет лише високонадійним, корельованим виявленням на рівні хоста чи облікового запису для користувача.

Це також змусило нас замислитись, а чи є спосіб застосувати деякі з цих методів, які ми використовуємо для забезпечення роботи наших алгоритмів ML/AI, щоб допомогти розрізняти шкідливі та доброякісні True Positives? Ціль полягала в тому, щоб значною мірою усунути необхідність для наших клієнтів аналізувати доброякісні True Positives, при цьому віддаючи пріоритет шкідливим True Positives для негайного реагування на них. Так виникло рішення AI-Triage.

Подібно до нашого процесу створення виявлень, ми додали можливості AI-Triage, спочатку проаналізувавши методологію, яку реальні аналітики застосовують для розв’язання цих проблем. Потім ми навчили нашу систему машинного навчання та штучного інтелекту так, щоб вона допомагала автоматизувати дозвіл найдостовірніших сценаріїв.

Як працює AI-Triage

Невіддільна частина платформи Vectra, AI-Triage працює шляхом автоматичного аналізу всіх активних виявлень у системі, використовуючи контекст окремих виявлень, а також спільні риси між виявленнями для пошуку доброякісних випадків True Positives, які ми можемо автоматично сортувати від імені клієнта. Наприклад, якщо ми бачимо десятки кінцевих точок, всі з яких генерують те саме виявлення прихованого тунелю HTTPS в одному і тому ж місці призначення протягом як мінімум 14 днів без інших ознак компрометації, ми можемо з упевненістю визначити це як True Positive. Потім AI-Triage автоматично створить правило сортування від імені клієнта, не вимагаючи від аналітика витрати цінного часу. Якщо аналітик захоче його переглянути, ця можливість, як і раніше, буде доступна на платформі, але не вимагає будь-яких дій аналітика і не впливає на оцінку хоста або облікового запису.

Спочатку ми представили підтримку AI-Triage для виявлення на основі C2 та Exfil, а в наступному релізі ми розвиваємо цей чудовий framework, щоб розширити AI-Triage до виявлень на основі Lateral.

Ми помітили, що AI-Triage знижує загальну кількість виявлень, які в іншому випадку довелося б розслідувати аналітику, більш ніж на 80%, а це означає, що більше часу можна витратити на події, які дійсно потребують уваги аналітика.

Розгортання в один клік

Тепер, коли ви знаєте всі переваги AI-Triage, вам буде приємно дізнатися, що ви можете активувати можливості одним кліком миші. AI-Triage не вимагає від замовника жодного налаштування чи адміністрування. Ви можете увімкнути його, просто перейшовши в «Налаштування» -> «AI-Triage» і ввімкнувши функцію, після чого AI-Triage почне працювати у фоновому режимі, щоб виявляти доброякісні true positives з високим ступенем вірогідності та аналізувати їх для вас.

За 30 днів з моменту випуску більш ніж половина наших клієнтів вже включила AI-Triage. Ми спостерігаємо суттєве скорочення доброякісних True Positives для переважної більшості клієнтів. Але це лише початок нашого шляху підвищення ефективності аналітиків безпеки. У наступних релізах ми будемо розширювати можливості AI-Triage, щоб охопити нові сценарії та інші продукти в нашому портфоліо.

Vectra Al – надбання компанії NWU для кібербезпеки України

Завдяки компаніі NWU, що є офіційним дистриб’ютором Vectra Al в Україні, відтепер на вітчизняному IT-ринку стало можливо купити NDR (Network Detection and Response) від світового лідера, що є невід’ємною частиною SOC-тріади.

Купити NDR для SOC або замовити тестування