В епоху стрімкої розробки та безперервної інтеграції/безперервного розгортання (CI/CD), підтримка надійної безпеки стає все більш складним завданням. Збільшення кількості контейнерів, динамічні Kubernetes-середовища та зростаюча інфраструктура як код (IaC) вимагають нових підходів до захисту. Традиційні методи забезпечення безпеки часто не справляються з темпами змін і масштабом сучасних CI/CD-конвеєрів, що може призвести до критичних вразливостей і порушень відповідності. Наприклад, неправильно сконфігуровані правила доступу до баз даних або небезпечні образи контейнерів можуть стати точкою входу для зловмисників. Саме тут на допомогу приходить Tufin, пропонуючи потужне рішення для автоматизації DevSecOps та забезпечення повної видимості й контролю безпеки на кожному етапі CI/CD-циклу.

Чому безпека CI/CD має вирішальне значення?

CI/CD-конвеєр являє собою складний ланцюжок операцій, що включає розробку, тестування, інтеграцію та розгортання застосунків. На кожному етапі можуть виникати вразливості, які, за відсутності належного контролю, можуть бути використані зловмисниками. Відсутність безпеки в CI/CD може призвести до наступних наслідків:

- Вразливості в коді та конфігураціях, які потрапляють у production. Наприклад, SQL-ін’єкції або міжсайтовий скриптинг (XSS).

- Несанкціонований доступ до критично важливих ресурсів і даних. Витік ключів API, небезпечне зберігання паролів.

- Порушення відповідності нормативним вимогам (наприклад, PCI DSS, GDPR).

- Простої та перебої в роботі сервісів.

- Репутаційні втрати та фінансові збитки.

- Автоматична перевірка політик безпеки: Tufin автоматично перевіряє відповідність змін в інфраструктурі та додатках політикам безпеки, виявляючи потенційні вразливості та порушення до того, як вони потраплять у production. Tufin може перевіряти відповідність стандартам PCI DSS, GDPR, внутрішнім політикам компанії, використовуючи декларативні правила, визначені в Security as Code. Виявлення порушень відбувається шляхом зіставлення конфігурацій мережі та застосунків з цими правилами.

- Аналіз ризиків і моделювання змін: Tufin надає інструменти для аналізу ризиків і моделювання змін, дозволяючи оцінити вплив змін на безпеку і мінімізувати потенційні ризики. Tufin аналізує ризики, пов’язані зі змінами правил брандмауера, додаванням нових хмарних ресурсів, вразливостями в коді та конфігураціях. Моделювання змін дозволяє проводити “what-if” сценарії, наприклад, що станеться, якщо нова політика брандмауера дозволятиме трафік з неперевіреної мережі.

- Інтеграція з CI/CD-інструментами: Tufin легко інтегрується з популярними CI/CD-інструментами, такими як Jenkins (версії X і вище), GitLab CI (версії Y і вище), Azure DevOps (версії Z і вище), а також з платформами IaC, такими як Terraform (версії 1.0 і вище) і Ansible (версії 2.9 і вище). Інтеграція з Terraform дозволяє Tufin сканувати Terraform-плани на предмет небезпечних конфігурацій перед їх застосуванням. Інтеграція з Ansible дозволяє автоматизувати застосування політик безпеки на основі результатів сканування Tufin.

- Security as Code: Tufin дозволяє описувати політики безпеки як код, що спрощує їх автоматизацію, управління версіями та аудит. Tufin використовує власну декларативну мову для опису політик безпеки, яка дозволяє визначати правила доступу, параметри конфігурації та інші атрибути безпеки.

policy "allow_ssh_from_trusted_network" { description = "Allow SSH access from trusted network" source { network = "10.0.0.0/24" port = 22 protocol = "tcp" } destination { network = "any" } action = "allow" } - Безпека Kubernetes і контейнерів: Tufin забезпечує видимість і контроль над мережевим трафіком в Kubernetes і контейнерних середовищах, дозволяючи застосовувати гранулярні правила доступу і сегментувати мережу для захисту критично важливих застосунків і даних. Tufin дозволяє візуалізувати мережеві потоки між контейнерами в Kubernetes і створювати політики мережевої безпеки (Network Policies) для мікросегментації.

apiVersion: networking.k8s.io/v1 kind: NetworkPolicy metadata: name: allow-from-namespace spec: podSelector: matchLabels: app: myapp ingress:

- from:

- namespaceSelector: matchLabels: name: mynamespace ports:

- protocol: TCP port: 80

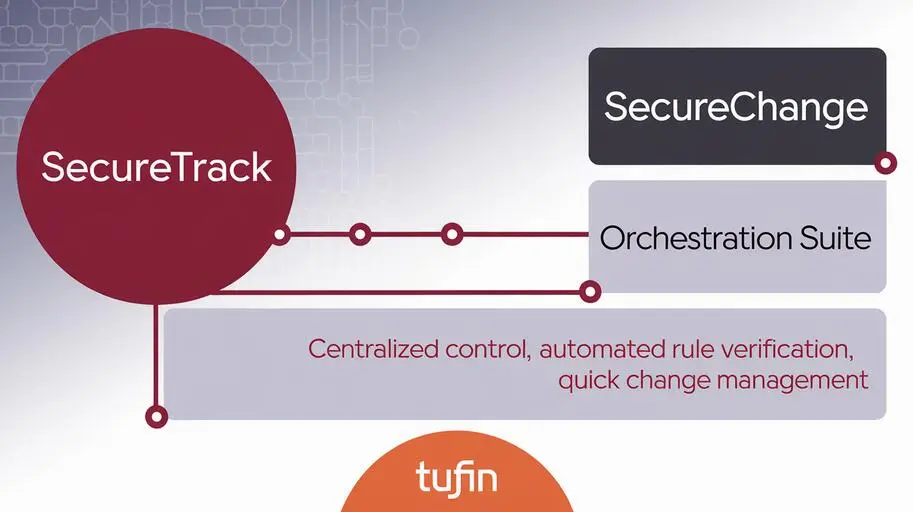

- Управління змінами безпеки: Tufin SecureChange автоматизує процес управління змінами безпеки, забезпечуючи відповідність політикам безпеки і мінімізуючи ризики. Tufin SecureChange дозволяє автоматизувати процес затвердження змін за допомогою настроюваних робочих процесів, які включають перевірку відповідності політикам безпеки, аналіз ризиків і моделювання змін.

- Автоматичне тестування правил брандмауера: Tufin дозволяє автоматично тестувати правила брандмауера, щоб переконатися в їх коректності та ефективності. Виконуються тести на відповідність політикам безпеки, перевірка доступності ресурсів і моделювання різних сценаріїв атак. Tufin визначає, що правило брандмауера є коректним і ефективним, якщо воно відповідає політикам безпеки, забезпечує доступ до необхідних ресурсів і не створює нових вразливостей.

- Відповідність вимогам: Tufin допомагає організаціям відповідати нормативним вимогам, таким як PCI DSS і GDPR, надаючи інструменти для аудиту, звітності та управління відповідністю. Tufin надає звіти, що показують відповідність конфігурацій мережі та застосунків вимогам PCI DSS і GDPR, а також інструменти для автоматичної перевірки відповідності політикам безпеки.

Сучасні CI/CD-пайплайни часто включають в себе складну архітектуру мікросервісів, контейнери, serverless-функції та динамічно масштабовані хмарні ресурси. Забезпечення безпеки в такому середовищі вимагає комплексного підходу, що включає автоматизацію, інтеграцію з різними інструментами і платформами, а також глибоке розуміння політик безпеки. Tufin реалізує цей комплексний підхід, надаючи інструменти для автоматичної перевірки політик безпеки, аналізу ризиків, управління змінами та інтеграції з існуючими CI/CD-інструментами, забезпечуючи безперервний зворотний зв’язок і “shift-left security”.

Tufin: комплексне рішення для безпеки CI/CD

Tufin Orchestration Suite надає платформу для автоматизації безпеки в CI/CD-конвеєрах, забезпечуючи видимість, контроль і відповідність на кожному етапі життєвого циклу розробки програмного забезпечення. Tufin дозволяє організаціям інтегрувати безпеку в CI/CD-процеси, скорочуючи ризики і прискорюючи виведення продуктів на ринок. Наприклад, скорочення часу виправлення вразливостей на 30% і прискорення циклу розробки на 15%.

Ключові можливості Tufin для безпеки CI/CD

Інтеграція Tufin з CI/CD: покрокова інструкція

Інтеграція Tufin з CI/CD-конвеєром може бути виконана різними способами, в залежності від використовуваних інструментів і платформ. Розглянемо загальний процес і наведемо приклади інтеграції з деякими популярними CI/CD-інструментами.

Крок 1: Установка і настройка Tufin Orchestration Suite

Першим кроком є установка і настройка Tufin Orchestration Suite. Мінімальні системні вимоги включають: 8 GB RAM, 4 CPU cores, 100 GB дискового простору. Підтримувані платформи: Red Hat Enterprise Linux, CentOS, Ubuntu. Підтримувані бази даних: MySQL, PostgreSQL. Необхідно встановити всі необхідні компоненти і налаштувати інтеграцію з використовуваними брандмауерами, хмарними ресурсами та іншими системами. Процес initial configuration включає настройку мережевих інтерфейсів, установку ліцензії і настройку підключення до баз даних.

Крок 2: Інтеграція з CI/CD-інструментом

Tufin надає API і CLI для інтеграції з різними CI/CD-інструментами. Розглянемо приклад інтеграції з Jenkins:

Приклад: Інтеграція Tufin з Jenkins

- Встановіть плагін Tufin для Jenkins: Перейдіть в “Manage Jenkins” -> “Manage Plugins” і встановіть плагін “Tufin Security Policy Enforcement”.

- Налаштуйте з’єднання з Tufin Orchestration Suite: В “Manage Jenkins” -> “Configure System” знайдіть розділ “Tufin Security Policy Enforcement”. Вкажіть URL Tufin Orchestration Suite, ім’я користувача і пароль (або API-ключ).

- Додайте крок Tufin в Jenkins-pipeline: У вашому `Jenkinsfile` додайте крок для виклику Tufin API:

pipeline { agent any stages { stage('Security Scan') { steps { tufinEnforceSecurityPolicy( policyName: 'PCI-DSS Compliance', environment: 'Production', failBuildOnPolicyViolation: true ) } } } } - Налаштуйте параметри кроку:

- `policyName`: Вкажіть ім’я політики безпеки, визначеної в Tufin Orchestration Suite.

- `environment`: Вкажіть оточення (наприклад, “Production”, “Staging”).

- `failBuildOnPolicyViolation`: Якщо встановлено в `true`, збірка Jenkins буде перервана, якщо політика безпеки порушена.

Приклад виводу консолі Jenkins в разі порушення політики:

[Tufin] Checking policy 'PCI-DSS Compliance' in environment 'Production'... [Tufin] Policy violation detected: Firewall rule allows access to database server from untrusted network. [Tufin] Build failed due to security policy violation.

Аналогічні кроки можуть бути виконані для інтеграції з іншими CI/CD-інструментами, такими як GitLab CI і Azure DevOps.

Крок 3: Налаштування політик безпеки як код (Security as Code)

Tufin дозволяє описувати політики безпеки як код, використовуючи декларативну мову. Це дозволяє автоматизувати процес створення, розгортання та управління політиками безпеки. Наприклад, можна використовувати наступний код для визначення політики, що забороняє доступ до бази даних із зовнішньої мережі:

policy "deny_external_db_access" {

description = "Deny access to database from external network"

source {

network = "0.0.0.0/0"

port = 3306

protocol = "tcp"

}

destination {

network = "10.0.1.0/24" // Database network

}

action = "deny"

}

Цей код можна використовувати для автоматичного застосування політики за допомогою Tufin API.

Крок 4: Автоматизація аналізу ризиків і моделювання змін

Tufin надає інструменти для аналізу ризиків і моделювання змін, які дозволяють оцінити вплив змін на безпеку і мінімізувати потенційні ризики. Ці інструменти можуть бути інтегровані в CI/CD-конвеєр для автоматичного аналізу ризиків перед розгортанням змін. Для налаштування Tufin для автоматичного запуску аналізу ризиків при кожному коміті коду необхідно налаштувати інтеграцію з git-репозиторієм і налаштувати правила, які будуть запускати аналіз ризиків при певних подіях.

Крок 5: Моніторинг та управління інцидентами безпеки

Після розгортання змін важливо моніторити мережевий трафік і журнали подій для виявлення аномалій і вразливостей. Tufin інтегрується з SIEM-системами (наприклад, Splunk, QRadar, Sentinel) та іншими інструментами управління інцидентами, дозволяючи швидко реагувати на виникаючі проблеми безпеки. Tufin відправляє повідомлення про інциденти безпеки в SIEM-систему, які містять інформацію про порушення політики безпеки, зачеплених ресурсах і рекомендованих діях щодо усунення проблеми.

Переваги використання Tufin для безпеки CI/CD

Впровадження Tufin для забезпечення безпеки CI/CD надає наступні переваги:

- Підвищення безпеки: Tufin дозволяє виявляти і усувати вразливості на ранніх етапах CI/CD-циклу, знижуючи ризики атак і порушень даних. Наприклад, автоматичне сканування коду і конфігурацій дозволило знизити кількість виявлених вразливостей в production на 40%.

- Прискорення розробки: Автоматизація безпеки дозволяє розробникам зосередитися на написанні коду, не турбуючись про політики безпеки. Час розгортання нових застосунків скоротився на 25% завдяки автоматичній перевірці відповідності політикам безпеки.

- Поліпшення відповідності вимогам: Tufin допомагає організаціям відповідати нормативним вимогам і стандартам безпеки. Час підготовки до аудиту PCI DSS скоротився на 50% завдяки автоматичній генерації звітів про відповідність політикам безпеки.

- Зниження операційних витрат: Автоматизація безпеки знижує необхідність в ручній роботі і зменшує кількість помилок, що призводить до зниження операційних витрат. Зниження витрат на управління брандмауерами на 30% завдяки автоматичній оптимізації правил.

- Поліпшена видимість і контроль: Tufin забезпечує повну видимість і контроль над безпекою в CI/CD-конвеєрі, дозволяючи швидко реагувати на виникаючі проблеми. Автоматичне виявлення та усунення інцидентів безпеки дозволило скоротити час простою, викликаного інцидентами безпеки, на 50%.

Tufin SecureChange: Автоматизація управління змінами безпеки в CI/CD

Tufin SecureChange відіграє ключову роль в забезпеченні безпеки CI/CD-конвеєрів, автоматизуючи процес управління змінами безпеки. Це дозволяє командам швидко і ефективно вносити зміни в інфраструктуру і застосунки, дотримуючись при цьому строгих політик безпеки і вимог відповідності.

Переваги Tufin SecureChange в CI/CD:

- Автоматизований workflow: Tufin SecureChange надає робочий процес для управління змінами безпеки, автоматизуючи етапи затвердження, реалізації та перевірки. Наприклад, workflow може включати наступні етапи: запит на зміну, автоматична перевірка відповідності політикам безпеки, аналіз ризиків, затвердження змін, автоматичне застосування змін, перевірка змін.

- Аналіз ризиків і моделювання: Перед внесенням будь-яких змін, Tufin SecureChange дозволяє провести аналіз ризиків і моделювання змін, щоб оцінити можливий вплив на безпеку. Оцінка впливу на безпеку включає перевірку того, чи не призведе зміна до порушення будь-яких політик безпеки, а також оцінку ймовірності появи нових вразливостей.

- Інтеграція з інструментами CI/CD: Tufin SecureChange інтегрується з популярними CI/CD-інструментами, такими як Jenkins, GitLab CI і Azure DevOps, забезпечуючи плавний робочий процес.

- Відповідність вимогам і аудит: Tufin SecureChange спрощує процес аудиту і відповідності, надаючи докладні звіти про всі зміни безпеки.

Tufin Orchestration Suite: Централізоване управління безпекою мережі

Tufin Orchestration Suite забезпечує централізоване управління безпекою мережі, надаючи єдину панель моніторингу для візуалізації мережевого трафіку, політик безпеки і правил доступу. Це дозволяє організаціям ефективно управляти безпекою брандмауерів, хмарних ресурсів і Kubernetes-середовищ.

Ключові можливості Tufin Orchestration Suite:

- Видимість мережі: Tufin Orchestration Suite надає повну видимість мережевого трафіку і правил доступу, дозволяючи швидко виявляти і усувати проблеми безпеки. На панелі моніторингу відображаються дані про мережевий трафік в режимі реального часу, а також інформація про поточні політики безпеки і правила доступу.

- Автоматизація політик безпеки: Tufin Orchestration Suite автоматизує процес створення, розгортання та управління політиками безпеки, знижуючи ризик помилок і покращуючи стан безпеки.

- Управління відповідністю: Tufin Orchestration Suite допомагає організаціям відповідати нормативним вимогам і стандартам безпеки, надаючи інструменти для аудиту, звітності та управління відповідністю.

- Інтеграція з Ecosystem: Tufin Orchestration Suite інтегрується з широким спектром засобів захисту мережі і хмарних платформ для забезпечення безпеки всієї корпоративної інфраструктури.

На закінчення, Tufin – це потужне рішення, яке дозволяє організаціям ефективно управляти безпекою в сучасних CI/CD-конвеєрах. Завдяки автоматизації, інтеграції та глибокій видимості, Tufin допомагає скоротити ризики, прискорити розробку і поліпшити відповідність. Впровадження Tufin дозволяє компаніям реалізувати повноцінний DevSecOps підхід і забезпечити надійний захист своїх застосунків і даних.

Зацікавлені в тому, щоб дізнатися більше про те, як Tufin може підвищити безпеку вашого CI/CD конвеєра? Зв’яжіться з нами сьогодні, щоб запросити безкоштовну пробну версію, персоналізовану консультацію та демонстрацію.

Часті запитання на тему: Безпека в CI/CD з Tufin: Автоматизація DevSecOps для Kubernetes і контейнерів

-

Чому безпека CI/CD має вирішальне значення?

Безпека CI/CD критично важлива через вразливості, які можуть виникнути на кожному етапі конвеєра розробки, тестування та розгортання застосунків. Відсутність належного контролю може призвести до несанкціонованого доступу, порушення відповідності нормативним вимогам і репутаційних втрат.

-

Які наслідки може спричинити відсутність безпеки в CI/CD?

Відсутність безпеки в CI/CD може призвести до вразливостей у коді, несанкціонованого доступу до даних, порушення відповідності (наприклад, PCI DSS, GDPR), простою сервісів і фінансових збитків.

-

Що таке Tufin і як він допомагає в забезпеченні безпеки CI/CD?

Tufin - це рішення для автоматизації DevSecOps і забезпечення повної видимості та контролю безпеки на кожному етапі CI/CD-циклу. Tufin Orchestration Suite надає платформу для автоматизації безпеки в CI/CD-конвеєрах, забезпечуючи видимість, контроль і відповідність.

-

Які ключові можливості Tufin надає для безпеки CI/CD?

Tufin надає автоматичну перевірку політик безпеки, аналіз ризиків, інтеграцію з CI/CD-інструментами, Security as Code, безпеку Kubernetes і контейнерів, управління змінами безпеки, автоматичне тестування правил брандмауера та відповідність вимогам.

-

Що таке Security as Code і як Tufin це підтримує?

Security as Code - це опис політик безпеки як коду, що спрощує їхню автоматизацію, управління версіями та аудит. Tufin дозволяє описувати політики безпеки як код, використовуючи декларативну мову, і автоматизувати процес їх створення та розгортання.

-

Як Tufin інтегрується з CI/CD-інструментами, такими як Jenkins?

Tufin надає API та CLI для інтеграції з різними CI/CD-інструментами. Наприклад, для Jenkins існує плагін Tufin, який дозволяє додавати крок Tufin в Jenkins-pipeline для перевірки політик безпеки.

-

Які переваги дає використання Tufin SecureChange в CI/CD?

Tufin SecureChange автоматизує процес управління змінами безпеки, забезпечуючи відповідність політикам безпеки, аналіз ризиків, інтеграцію з CI/CD-інструментами та спрощуючи аудит.

-

Що таке Tufin Orchestration Suite і які можливості він надає?

Tufin Orchestration Suite забезпечує централізоване управління безпекою мережі, надаючи єдину панель моніторингу для візуалізації мережевого трафіку, політик безпеки та правил доступу. Він автоматизує політики безпеки, допомагає управляти відповідністю та інтегрується з ecosystem засобів захисту мережі.

-

Які переваги дає впровадження Tufin для безпеки CI/CD?

Впровадження Tufin підвищує безпеку, прискорює розробку, покращує відповідність вимогам, знижує операційні витрати та надає покращену видимість і контроль.

-

Як Tufin забезпечує безпеку Kubernetes і контейнерів?

Tufin забезпечує видимість і контроль над мережевим трафіком в Kubernetes і контейнерних середовищах, дозволяючи застосовувати гранулярні правила доступу та сегментувати мережу для захисту критично важливих застосунків і даних.