SASE (Secure Access Service Edge) сьогодні активно обговорюється в сфері безпеки завдяки своєму гнучкому, хмарному підходу, який ідеально підходить для віддаленої роботи. Воно обіцяє спростити управління доступом та політиками безпеки для користувачів, програм і локацій. Але із введенням кожної нової технології підвищується складність системи, особливо в гібридних ІТ-середовищах, де інфраструктура частково знаходиться в хмарі, частково — локально, із власними політиками та інструментами контролю.

Чому впровадження SASE може створювати прогалини у compliance та що з цим робити

За даними з 2025 Secure Network Access Report, 23 % фахівців з кібербезпеки вважають керування політиками доступу в різних середовищах одним із ключових викликів.

Це вказує на проблему прозорості — користувач може авторизуватися через SASE, але потім трафік проходитиме через внутрішні фаєрволи, сегментацію або хмарні політики — і невідомо, наскільки впровадження SASE узгоджено з ними.

Пробуксовка політики: де з’являються «зайці»

- У різних системах підтримка доступу налаштовується окремо, і правила не завжди синхронізуються.

- Часто видалення прав в одному середовищі не відображається в іншому — доступ лишається там, де його не планувалося.

- Через дефіцит прозорості (visibility) складно зрозуміти, чи справді політики виконуються так, як прописано.

Як проявляються ці розбіжності в реальності

- Заявка на зміну політики «зависає» в одній системі, тоді як аналогічна зміна вже діє в іншій.

- Нова програма запускається без належної сегментації, бо не повідомили відповідну команду.

- Команди по-різному трактують нові регуляції, логінг ведеться в різних системах, рев’ю доступу перетворюється на хаотичну роботу зі спредшитами.

Як вирівняти політику без переробки всіх інструментів

- Створіть єдину модель безпеки — спільне визначення політик для фаєрволів, хмари та SASE, щоб застосовувати їх у єдиному «мовному просторі».

- Автоматизуйте зміни із врахуванням контексту — узгодження, оцінка ризиків, відкат і видалення застарілого — усе в автоматичному потоці, щоб зміни були відстежувані.

- Моніторинг і контроль використання політик — визначайте невикористовувані правила чи порушення і регулярно очищуйте базу політик.

- Об’єднайте команди — єдина система перегляду змін і перевірки відображає, де і як політика застосовується.

- Автоматично документуйте відповідність — хто, коли і навіщо вносив зміну; це полегшить аудит і зробить його підтвердженням, а не реконструкцією.

Висновок

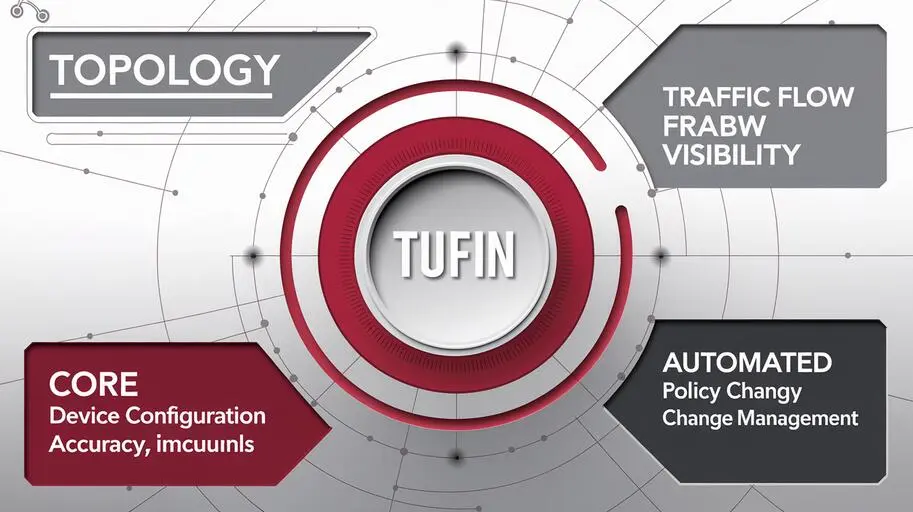

Якщо SASE підключається до центрів обробки даних або хмари, важлива видимість повного мережевого шляху. Без цього — фрагментація контролю, хаос у політиках та погана готовність до аудиту. Треба починати з побудови єдиної моделі, автоматизації змін і узгодження роботи команд.

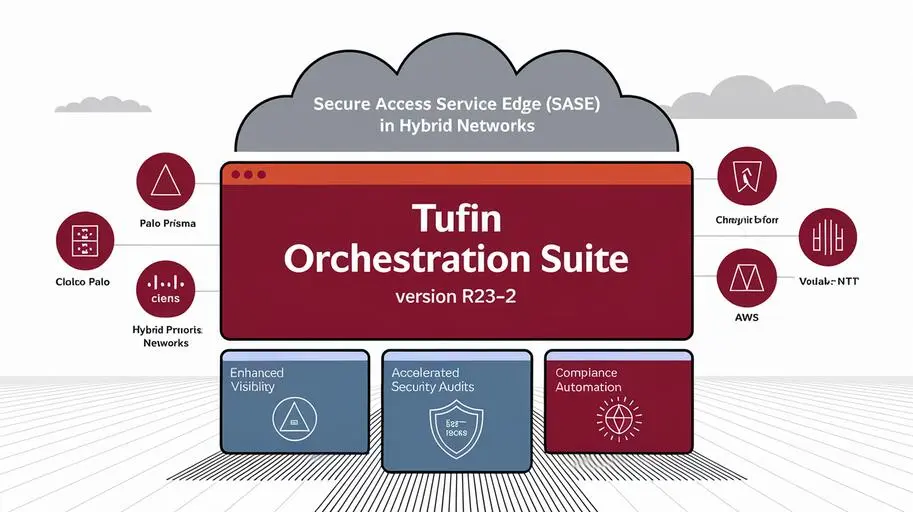

Впровадження SASE з Tufin

Tufin допомагає інтегрувати SASE в складні гібридні середовища, забезпечуючи централізоване відображення мереж (on‑prem + хмара), контроль політик та аудиту, зокрема для Zscaler. Це дозволяє бачити і усувати розриви в доступі, аналізувати з’єднання і зберігати готовність до перевірок.

Де придбати рішення Tufin

NWU — офіційний дистриб’ютор рішень Tufin в Україні, на Південному Кавказі та в Центральній Азії. Ми забезпечуємо технічні консультації, демонстрації, супровід впровадження та післяпродажну підтримку. Звернувшись до NWU, ви отримаєте доступ до інноваційних інструментів Tufin і професійну експертизу у сфері керування мережевими політиками та відповідності.