Соціальна інженерія: психологія обману в цифрову епоху

Соціальна інженерія – це не про складний хакінг комп’ютерних систем, а про спробу атакуючого, шляхом обману або психологічних маніпуляцій, змусити людину добровільно надати доступ або передати облікові дані, банківські реквізити, конфіденційну інформацію або виконати дії, які йдуть на користь зловмисникам. Це може бути що завгодно: від “термінового” запиту на пароль до встановлення шкідливого програмного забезпечення. Суть у тому, що жертва діє за власним бажанням, не усвідомлюючи обману.

Як працює соціальна інженерія: етапи атаки

Атаки соціальної інженерії рідко бувають спонтанними. Це ретельно сплановані операції, які зазвичай розгортаються у кілька етапів, кожен з яких є критично важливим для успіху зловмисника:

Етап 1: Дослідження та розвідка

На початковому етапі зловмисник проводить детальну розвідку (збір інформації) про свою потенційну жертву або організацію. Мета — зібрати максимум даних: від структури компанії та ролей співробітників до їхніх особистих інтересів, поведінки, зв’язків у соціальних мережах, а також індивідуальних “тригерів” — емоційних або професійних слабкостей, які можна буде використати. Джерела інформації можуть бути публічними (вебсайти компаній, сторінки у LinkedIn, Facebook, Instagram), або більш специфічними (форуми, новини, прес-релізи, навіть особисті відвідування локацій). Чим більше деталей вдається зібрати, тим переконливішою та персоналізованішою буде наступна маніпуляція.

Етап 2: Планування сценарію атаки

Зібравши необхідну інформацію, зловмисник розробляє детальний сценарій атаки. Він обирає найбільш підходящий метод (про які йтиметься нижче) та створює конкретні повідомлення (email, SMS), телефонні дзвінки або навіть фізичні дії, які будуть використовуватися для експлуатації виявлених слабких сторін цільових осіб. Наприклад, якщо ціллю є фінансовий відділ, може бути створено фейковий “рахунок-фактуру” від відомого постачальника, який вимагає термінової оплати.

Етап 3: Реалізація та експлуатація

На цьому етапі зловмисник виконує атаку. Найчастіше це відбувається шляхом надсилання повідомлення (електронною поштою, через месенджер, SMS) або здійснення телефонного дзвінка. У деяких випадках, наприклад, при фішингу, ланцюжок реалізації може бути частково автоматизований: користувач натискає на шкідливе посилання, що веде на підроблений вебсайт, або запускає шкідливий код. В інших, більш складних атаках, зловмисники можуть активно взаємодіяти зі своєю жертвою, підтримуючи свою легенду та будуючи довіру для досягнення бажаного результату, наприклад, вивідування паролів або доступу до системи.

Найпоширеніші методи соціальної інженерії: що потрібно знати

За даними Інституту InfoSec та аналітики останніх років, наступні методи є одними з найбільш часто вживаними в атаках соціальної інженерії. Важливо не тільки знати їхні назви, а й розуміти їхні механізми, щоб ефективно протистояти.

1. Фішинг (Phishing)

Фішинг є найпоширенішим видом атак соціальної інженерії. Його суть полягає у використанні фальшивих повідомлень (зазвичай електронних листів, але також SMS, повідомлень у месенджерах або соцмережах), що імітують легітимні джерела. Мета — отримати конфіденційну інформацію (паролі, дані карток) або змусити жертву перейти за шкідливим посиланням, що веде на підроблений вебсайт або завантажити шкідливий файл. Фішингові повідомлення часто грають на емоціях: створюють відчуття терміновості (“ваш рахунок заблоковано!”), викликають цікавість (“ви виграли приз!”), просять про допомогу (“терміново потрібна ваша інформація!”). Вони майстерно підробляють логотипи, стилі тексту та адреси відправників, видаючи себе за відомі компанії, банки, державні установи або навіть колег. За статистикою, фішинг є однією з головних причин успішних кібератак.

2. Водопій (Watering Hole)

Метод “водопій” відрізняється непрямим підходом. Замість того, щоб безпосередньо атакувати жертву, зловмисники спершу компрометують легітимний вебсайт, який, як їм відомо, часто відвідує їхня цільова аудиторія. Наприклад, якщо метою є співробітники ІТ-компанії, хакери можуть зламати популярний форум розробників або новинний сайт, що спеціалізується на технологіях. Зламаний сайт зазвичай встановлює троян-бекдор або інше шкідливе програмне забезпечення на пристрої відвідувачів, що дозволяє зловмисникові отримати доступ і дистанційно керувати машиною жертви. Ці атаки часто виконуються досвідченими хакерами, які можуть виявити експлойт нульового дня і використовувати його дуже вибірково, щоб продовжити його цінність.

3. Атака китобоя (Whaling Attack)

Атака китобоя є надзвичайно цілеспрямованим і витонченим типом фішингової атаки. Вона спрямована на “велику рибу” – конкретних високопоставлених осіб (керівників компаній, фінансових директорів, топ-менеджерів, мережевих адміністраторів), які мають привілейований доступ до критично важливих систем або доступу до дуже цінної конфіденційної інформації. Китобійна атака вимагає глибокого дослідження та ретельної підготовки, оскільки зловмисники створюють надзвичайно персоналізовані та правдоподібні повідомлення, які імітують критично важливу ділову комунікацію. Ці листи часто “прикидаються” відправленими від колеги, співробітника або навіть зовнішнього аудитора, вимагаючи термінового втручання жертви у, здавалося б, легітимну, але надзвичайно важливу справу.

4. Під приводом (Pretexting)

При атаках “під приводом” (або “приводом”) нападник створює детальну, правдоподібну фальшиву особистість або сценарій (привід) і використовує його, щоб маніпулювати своїми жертвами та змусити їх надати особисту або конфіденційну інформацію. Наприклад, зловмисники можуть видати себе за співробітника техпідтримки, який телефонує, щоб “допомогти вирішити проблему” з комп’ютером, і просить паролі або встановити віддалений доступ. Або ж вони можуть прикинутися представником фінансової установи жертви, просячи підтвердження банківського рахунку або облікових даних під виглядом “перевірки безпеки”. Ключовим тут є створення переконливої, заздалегідь продуманої історії, яка викликає довіру та спонукає жертву до певних дій.

5. Атаки приманка та послуга за послугу (Baiting and Quid Pro Quo)

Ці два методи часто розглядаються разом через їхню схожість у використанні “обіцянки” або “подарунка”:

- Приманка (Baiting): Зловмисники пропонують те, що жертви вважають цінним або корисним, як “приманку”. Це може бути передбачуване оновлення програмного забезпечення, яке насправді є шкідливим файлом, заражений USB-токен з привабливою міткою (“Зарплатні відомості 2024”, “Конфіденційні дані проекту”) залишений на парковці або у громадському місці, або безкоштовний додаток/гра, що приховує шкідливе програмне забезпечення. Мета — спокусити жертву, щоб вона сама активувала шкідливий контент, спокусившись на “безкоштовний сир”.

- Послуга за послугу (Quid Pro Quo): Цей метод схожий на приманку, але замість матеріальної “обіцянки”, зловмисники обіцяють виконати дію, яка принесе жертві користь, але вимагає від неї дії у відповідь. Наприклад, зловмисник може випадково викликати додаткові номери в компанії, вдаючи, що передзвонює за запитом служби технічної підтримки. Коли він потрапляє на людину, у якої дійсно є технічна проблема, то прикидається, що надає допомогу, але інструктує жертву виконувати дії, які ставлять під загрозу її машину або дані (наприклад, встановити “оновлення” або ввести облікові дані у “діалогове вікно”).

Інші важливі види атак соціальної інженерії

Окрім цих п’яти, існують інші, не менш небезпечні методи, про які варто знати:

- Вішинг (Vishing): Голосовий фішинг. Це фактично фішинг, але виконується шляхом телефонного дзвінка жертвам. Зловмисники можуть видавати себе за представників банку, поліції, техпідтримки або інших авторитетних установ, намагаючись вивідати конфіденційну інформацію або змусити виконати певні дії.

- Скервер (Scareware): На пристрої користувача відображаються фальшиві повідомлення про нібито виявлену загрозу (вірус, шкідливе ПЗ). Мета — змусити користувача панікувати і встановити “антивірусне” програмне забезпечення, яке насправді є шкідливим ПО зловмисника, або заплатити за його “видалення”.

- Крадіжка при переадресації: Зловмисник перехоплює або перенаправляє посильного/доставщика в неправильне місце, або займає його місце, щоб забрати конфіденційну посилку, документ або обладнання, призначене для когось іншого.

- Медова пастка (Honeytrap): Зловмисник створює фальшивий онлайн-профіль (наприклад, у соцмережах або на сайтах знайомств) і прикидається привабливою особою. Мета — встановити довірчі відносини та вивідати конфіденційну інформацію, компрометуючі фотографії або фінансові дані від своєї жертви.

- Задні двері (Tailgating / Piggybacking): Це фізичний метод, коли зловмисник входить в об’єкт, що охороняється (офіс, серверна кімната, склад), слідуючи за кимось, хто має санкціонований доступ. Він просто просить “притримати двері” або “проходить разом”, обходячи систему контролю доступу.

Як захиститися: комплексний підхід до кібербезпеки

Повністю уникнути зіткнення з соціальною інженерією в сучасному світі майже неможливо, адже вона постійно еволюціонує і націлена на людську природу. Однак, можна значно знизити ризики для себе та своєї організації, застосовуючи комплексний підхід до кібербезпеки, що поєднує технології та обізнаність.

1. Регулярні тренінги з обізнаності співробітників

Людський фактор є найважливішим. Регулярні та інтерактивні тренінги з обізнаності співробітників про безпеку є першою та найефективнішою лінією захисту. Співробітники можуть просто не знати про складність і небезпеку соціальної інженерії, або з часом забувати деталі. Проведення регулярних тренінгів, семінарів та постійне оновлення інформації про нові загрози, а також проведення практичних симуляцій (наприклад, контрольованих фішингових розсилок, які допомагають виявити вразливих співробітників) допоможуть виробити “імунітет” до подібних маніпуляцій. Важливо створити корпоративну культуру, де кожен співробітник розуміє свою роль та відповідальність у забезпеченні безпеки даних.

2. Сучасні антивірусні програми та засоби захисту кінцевих точок

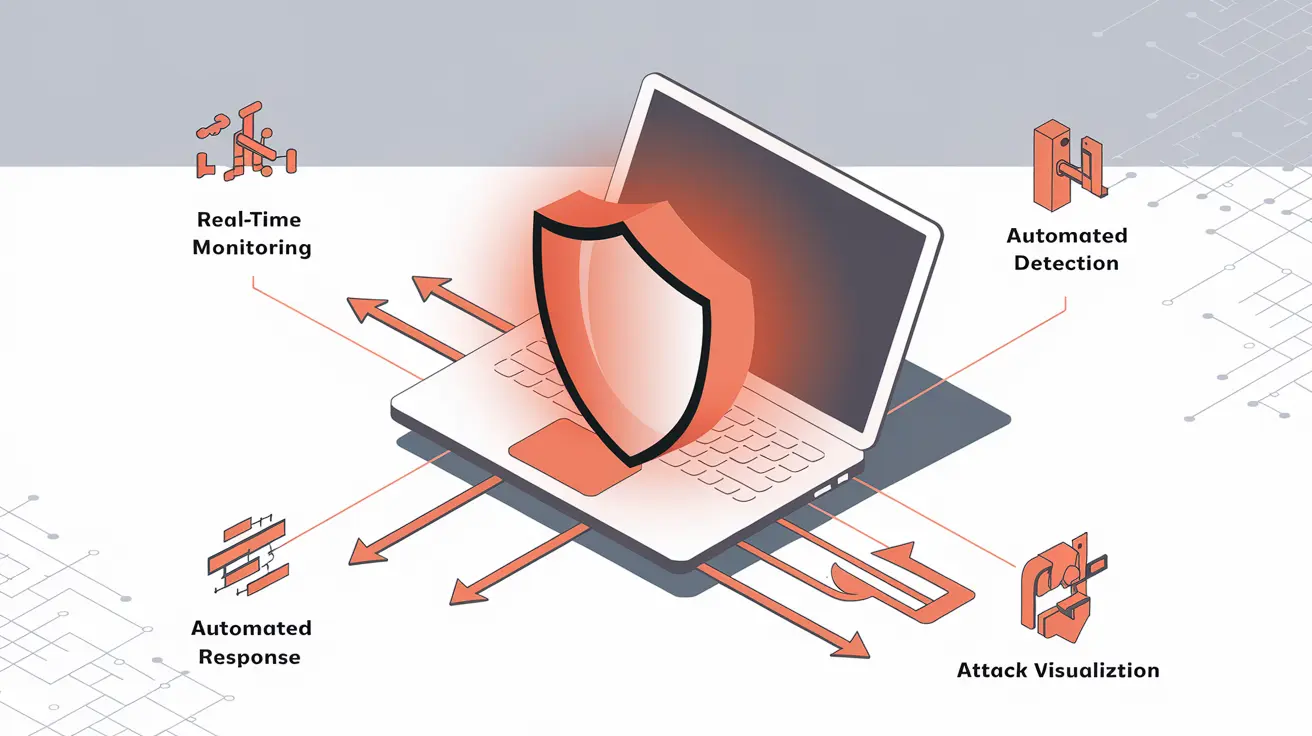

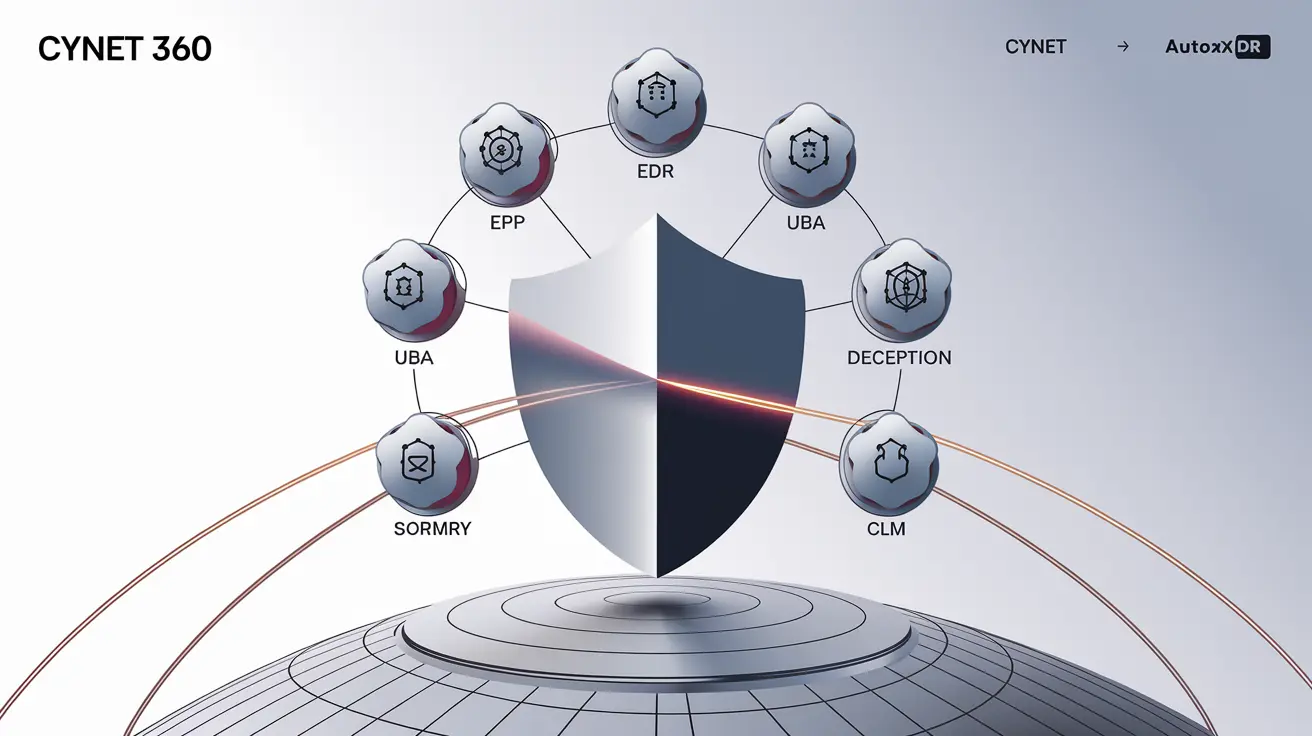

Навіть якщо атака соціальної інженерії була успішною на психологічному рівні, її технічні наслідки можна пом’якшити. Основною технічною мірою є встановлення надійного антивірусного захисту та інших інструментів безпеки кінцевої точки (Endpoint Detection and Response, EDR) на всіх пристроях користувачів. Сучасні засоби захисту, такі як платформи від наших надійних партнерів, здатні виявляти та блокувати явні фішингові повідомлення, а також будь-які посилання на шкідливі вебсайти або IP-адреси, перераховані в актуальних базах даних загроз. Вони також можуть перехоплювати та блокувати шкідливі процеси, що виконуються на пристрої користувача, навіть якщо початкова маніпуляція була успішною. Наприклад, компанія Cynet пропонує комплексну XDR-платформу, яка поєднує можливості EDR, мережевого виявлення та реагування (NDR), аналітики поведінки користувачів (UEBA) та автоматизації реагування (SOAR), забезпечуючи багатошаровий захист.

3. Тестування на проникнення та симуляції атак

Для виявлення неочевидних слабких місць існують послуги етичного хакінгу та тестування на проникнення (пентести). Це дозволяє виявити потенційні вразливості у вашій організації, перш ніж їх знайдуть кіберзлочинці. Тест на проникнення, що імітує компрометацію чутливих систем саме через соціальну інженерію, допоможе вам ідентифікувати найбільш вразливих співробітників, перевірити ефективність внутрішніх політик та процедур, а також виявити конкретні методи соціальної інженерії, до яких ваша компанія може бути особливо схильна. Це також чудовий спосіб оцінити ефективність проведених тренінгів з безпеки.

4. Системи SIEM та UEBA: розумний моніторинг поведінки

Незважаючи на всі превентивні заходи, атаки соціальної інженерії, на жаль, неминучі. Тому вкрай важливо мати інструменти, які дозволяють швидко збирати дані про інциденти безпеки, виявляти підозрілі події, що відбуваються в мережі та на кінцевих точках, та негайно сповіщати співробітників служби безпеки для вжиття заходів. Саме тут незамінними стають системи SIEM (Security Information and Event Management) та UEBA (User and Entity Behavior Analytics).

Наприклад, Exabeam Security Management Platform – це система управління подіями та інформацією про безпеку нового покоління (New-Scale SIEM™), заснована на потужному аналізі поведінки користувачів та сутностей (UEBA). Exabeam збирає події безпеки та журнали по всій вашій організації, використовує алгоритми машинного навчання для визначення “нормальної” поведінки користувачів та сповіщає вас про будь-які аномальні або підозрілі дії. Будь то перехід користувача за незвичною вебадресою, аномальний доступ до конфіденційних файлів або запуск шкідливого процесу на пристрої, UEBA допоможе вам ідентифікувати атаки соціальної інженерії на ранніх стадіях та швидко відреагувати. Це включає автоматичні сценарії реагування на інциденти, що мінімізує потенційні негативні наслідки. Інший наш партнер, Tufin, спеціалізується на автоматизації політик мережевої безпеки, що доповнює можливості SIEM та UEBA у захисті від таких атак, забезпечуючи, що зміни в мережі не створять нових вразливостей.

NWU: ваш партнер у захисті від соціальної інженерії

Компанія NWU є вашим надійним партнером у світі кібербезпеки. Ми розуміємо, що ефективний захист від соціальної інженерії вимагає не тільки використання передових технологій, але й глибокого розуміння людського фактора та постійного оновлення стратегій захисту. Саме тому ми пропонуємо комплексні рішення, що поєднують провідні платформи та багаторічний досвід наших експертів.

Ми є офіційним дистриб’ютором Exabeam, Cynet та Tufin на території України, що гарантує вам доступ до найсучасніших рішень у сфері кібербезпеки. Ми допоможемо вам не тільки купити Exabeam в Україні, але й отримати змістовну консультацію щодо інтеграції цих та інших систем у вашу існуючу інфраструктуру безпеки. Наша команда забезпечить професійне налаштування, навчання співробітників та постійну технічну підтримку, гарантуючи, що ваші інвестиції в безпеку принесуть максимальну віддачу.

Висновок: інвестуйте у свою безпеку сьогодні

Соціальна інженерія залишається однією з найпідступніших і найефективніших загроз у кіберпросторі, яка постійно еволюціонує. Вона вимагає від організацій пильності та комплексного підходу до захисту, що поєднує технічні засоби, навчання персоналу та проактивний моніторинг. Поєднуючи обізнаність співробітників, надійні антивірусні рішення, сучасні SIEM/UEBA системи, такі як Exabeam, та експертну підтримку від NWU, ви значно підвищуєте свою здатність протистояти цим загрозам. Не чекайте, поки ваша компанія стане жертвою — дійте вже сьогодні, щоб побудувати надійний та багаторівневий захист, який враховує всі аспекти сучасної кібербезпеки.

Часті питання на тему: Соціальна інженерія

-

Що таке соціальна інженерія у сфері кібербезпеки?

Соціальна інженерія — це маніпулятивні дії зловмисників, спрямовані на те, щоб змусити людину розкрити конфіденційну інформацію або здійснити дії, які йдуть на користь нападника.

-

Які етапи зазвичай має атака соціальної інженерії?

Типова атака складається з розвідки, підготовки сценарію, реалізації маніпуляції (наприклад, дзвінок або лист) та експлуатації отриманих даних або доступу.

-

Чому люди піддаються атакам соціальної інженерії?

Через довіру, стрес, терміновість або необізнаність. Зловмисники грають на емоціях, авторитеті або цікавості, щоб змусити жертву діяти неусвідомлено.

-

Що таке фішинг і як його розпізнати?

Фішинг — це підроблені повідомлення, які імітують відомі джерела (банк, колега тощо), щоб викрасти паролі або фінансові дані. Часто містять терміновий заклик до дії.

-

Що таке атака типу «китобій» (whaling)?

Це високотаргетована атака на керівників або осіб із доступом до фінансів/систем. Повідомлення ретельно персоналізоване та виглядає як справжній робочий лист.

-

У чому суть методу «водопій» (watering hole)?

Зловмисники заражають сайт, який часто відвідують співробітники цільової компанії. Потім вони заражають пристрої тих, хто заходить на цей сайт.

-

Що таке pretexting у соціальній інженерії?

Це створення переконливого приводу або фальшивої ролі (наприклад, техпідтримка або аудитор), щоб отримати довіру жертви й змусити її видати інформацію.

-

Як працює метод приманки (baiting)?

Жертві пропонують щось привабливе — флешку, програму, 'виграш' — яке насправді містить шкідливе ПЗ або веде на зламаний сайт.

-

Що таке вішинг і як його уникнути?

Вішинг — це телефонна версія фішингу. Наприклад, дзвінок від 'банку' з проханням підтвердити дані. Не розголошуйте конфіденційне телефоном без перевірки.

-

Які ознаки атаки соціальної інженерії виявити найпростіше?

Ознаки: терміновість, помилки в повідомленнях, дивні домени/посилання, прохання розкрити дані, дивні вкладення або запити на встановлення ПЗ.

-

Чи можна захиститися лише завдяки антивірусу?

Ні. Антивірус важливий, але не захищає від психологічних прийомів. Людська обізнаність — критично важлива частина захисту.

-

Що робити, якщо я підозрюю атаку соціальної інженерії?

Не реагуйте на запит, не відкривайте вкладення. Повідомте службу безпеки або ІТ-відділ. За можливості — збережіть копії повідомлень як доказ.