Статті

Категорії

Cynet: Абсолютний лідер оцінки MITRE ATT&CK 2024 року

У динамічному світі кібербезпеки, де загрози постійно еволюціонують, надзвичайно важливо обирати рішення, які довели свою ефективність у реальних умовах. У 2024 році компанія Cynet впевнено закріпила своє лідерство, досягнувши видатних...

17/12/2024Cynet, Новини, Статті

Ribbon Communications: надійні рішення для VoIP

Впровадження VoIP (Voice over IP) у корпоративних мережах поступово стає нормою не лише в Європі та США, а й у багатьох країнах СНД. Компанії в Україні, Грузії, Казахстані та Азербайджані...

06/12/2024Ribbon Communications, Статті

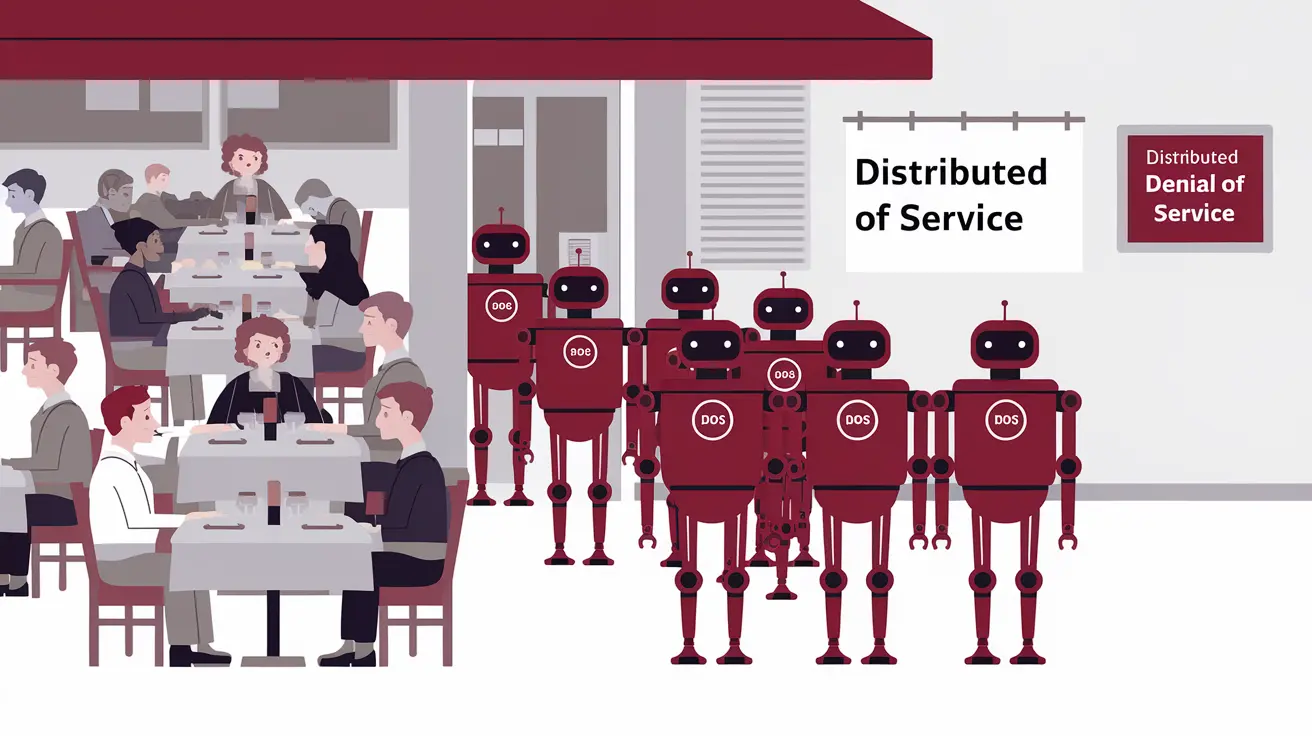

DDoS-атаки та захист: типи, ризики й сучасні рішення

У сучасному цифровому світі, де онлайн-присутність є основою для більшості компаній, безперервність роботи сервісів стає критично важливою. Однак на цей фундамент постійно посягають кіберзагрози, серед яких однією з найбільш руйнівних...

04/11/2024Netscout, Статті

Exabeam: Роль журналів у кібербезпеці

Ведення журналів завжди було фактичною частиною історії кібербезпеки для будь-якої організації. Журнали – це цифровий відбиток спроби вторгнення і можуть надавати будь-яку інформацію, починаючи від дрібниць і закінчуючи повною історією...

08/10/2024Exabeam, SIEM, Статті

Exabeam: кібербезпека злиття та поглинання

Під час злиття та поглинання (M&A) багато компаній помилково ігнорують критичну важливість кібербезпеки, зосереджуючись здебільшого на фінансових ризиках. Через це кібербезпека часто відходить на другий план, що призводить до дорогих...

08/10/2024Exabeam, SIEM, Статті

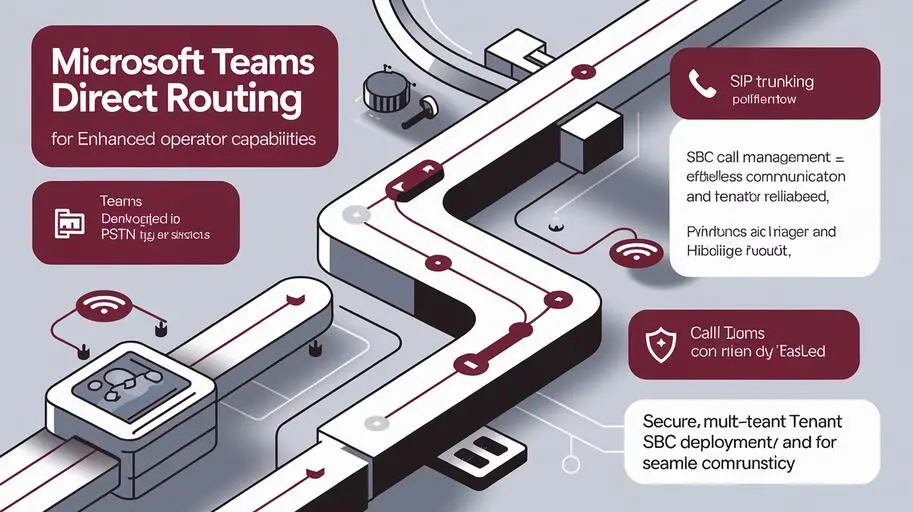

Direct Routing з Ribbon SBC: інструменти для операторів і CSP

У вересні 2017 року на конференції Ignite компанія Microsoft представила нове бачення інтелектуальних комунікацій. Це оголошення стосувалося уніфікованих комунікацій та співробітництва. Найважливішим оголошенням для постачальників послуг зв’язку було те, що...

08/10/2024Ribbon Communications, Статті

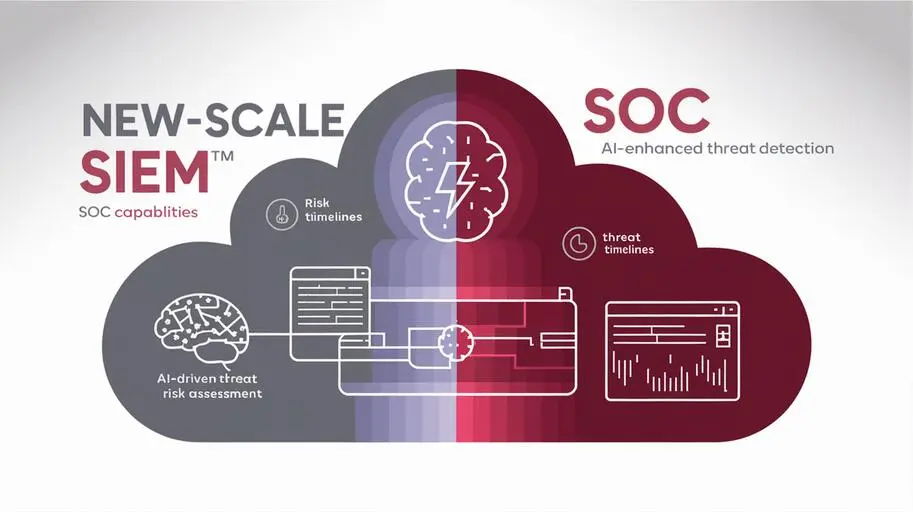

Exabeam – від SIEM до SOC

Яким чином платформа Exabeam Security Operations Platform на базі штучного інтелекту (AI) усуває розрив між базовими SIEM та розширеними функціями SOC. Поширені проблеми SIEM в SOC Заповнення прогалини за допомогою...

08/10/2024Exabeam, SIEM, Статті

Microsoft Direct Routing – офісна телефонія у Teams

Організації вже використовують Teams для відеоконференцій, обміну файлами та чату. Microsoft Phone System Direct Routing — це служба в Teams, яка дозволяє організаціям підключати зовнішні телефонні лінії та використовувати Teams...

08/10/2024Ribbon Communications, Статті

Direct Routing для Microsoft Teams: інтеграція телефонії від Ribbon

Microsoft Teams – це потужна альтернатива традиційним офісним телефонним системам, що дозволяє співробітникам легко здійснювати та приймати ділові телефонні дзвінки з будь-якої точки світу. Ribbon має портфель сертифікованих Microsoft прикордонних...

08/10/2024Ribbon Communications, Статті

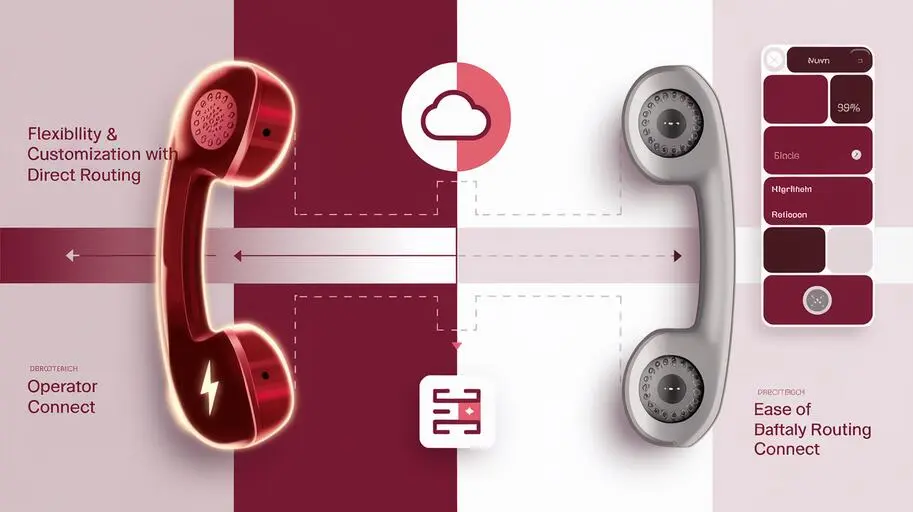

Operator Connect та Direct Routing у Microsoft Teams: у чому різниця?

Оскільки гібридна та віддалена робота продовжує ставати нормою для підприємств будь-якого розміру, організації все частіше тяжіють до хмарних інструментів уніфікованих комунікацій, щоб покращити внутрішню взаємодію та залишатися на зв’язку з...

08/10/2024Ribbon Communications, Статті

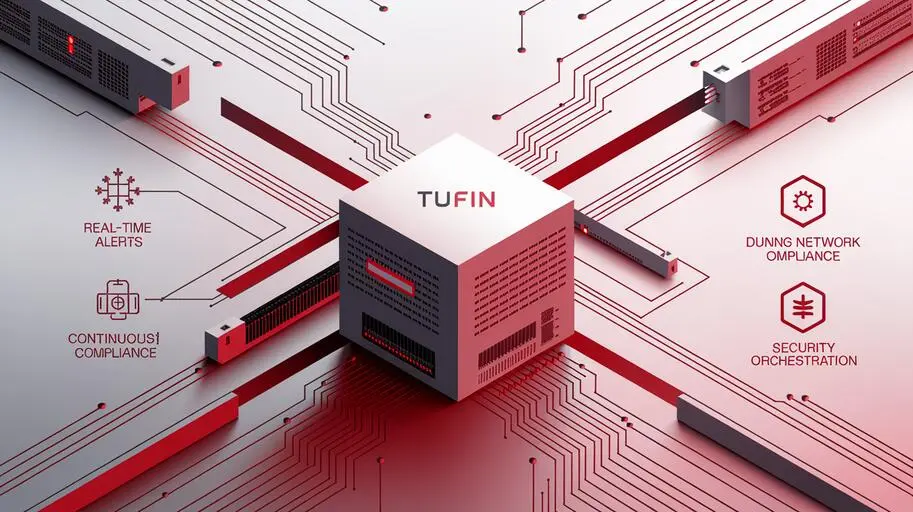

Tufin: автоматизація аудиту брандмауера в реальному часі

Світ мережевої безпеки зараз динамічніший, ніж будь-коли. Оскільки наша залежність від цифрових інфраструктур зростає, попит на надійне керування брандмауером стає першочерговим. Однією з найважливіших областей, з якою часто стикаються організації,...

08/10/2024Tufin, Статті

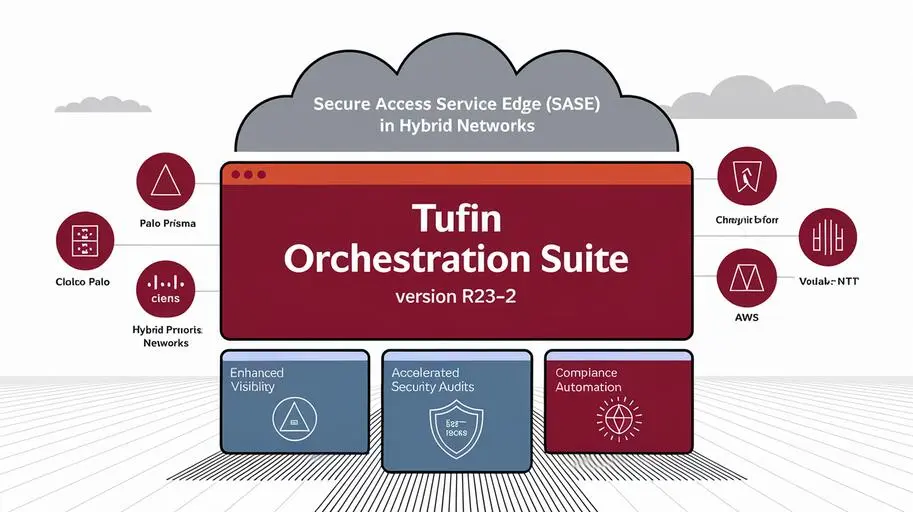

Tufin R23-2: розширена видимість і автоматизація для SASE

Tufin Orchestration Suite покращує інструменти видимості мережі, включно з інструментами аудиту та відповідності, а також додає підтримку Palo Alto Prisma, Cisco Viptela, Check Point Quantum, VMware NSX-T на AWS та...

08/10/2024Tufin, Статті