DDoS Threat Intelligence Report

ВИПУСК 14: Знахідки за друге півріччя 2024 року

NETSCOUT

Дізнайтеся, як еволюціонують DDoS-атаки у другому півріччі 2024 року! Цей звіт NETSCOUT розкриває ключові тенденції, нові техніки кіберзлочинців та геополітичний вплив DDoS.

ЗМІСТ

- ВСТУП

- Ключові висновки

- Стан DDoS

- РОЗДІЛ 01: Глобальні тенденції геополітичних DDoS-атак

- NoName057(16): Найпомітніший політичний DDoS-актор

- РОЗДІЛ 02: DDoS нового покоління «на замовлення»

- РОЗДІЛ 03: Ботнети: основа DDoS-сервісів

- Ліквідація платформ DDoS-for-Hire

- РОЗДІЛ 04: Технологія «Carpet-Bombing»

- РОЗДІЛ 05: Маскування через проксі

- ВИСНОВКИ

- МЕТОДОЛОГІЯ

- РІШЕННЯ NETSCOUT ARBOR ДЛЯ ЗАХИСТУ ВІД DDOS

- Провідні технології NETSCOUT

- Як NETSCOUT допомагає

- Найкращі практики захисту від DDoS

ВСТУП

Звіт NETSCOUT® за друге півріччя 2024 року є стислим, заснованим на дослідженнях аналізом еволюції ландшафту атак розподіленої відмови в обслуговуванні (DDoS) та методів захисту від них. Розроблений для швидкого надання читачам дієвої розвідувальної інформації, він містить критично важливі відомості для поточної роботи мережі та стратегічного планування.

DDoS-атаки випереджають багато традиційних кіберзагроз. Вони є високоточними цифровими зброями, здатними порушувати інфраструктуру в критичні моменти. У 2024 році Mirai-powered атаки проти постачальників послуг зросли на 360 відсотків, тоді як політично мотивовані атаки підскочили більш ніж на 2844 відсотки в таких країнах, як Ізраїль, і на 1478 відсотків у Грузії. Це доказ того, що DDoS більше не є лише інструментом кіберзлочинців, а домінуючою геополітичною зброєю.

Зловмисники продовжували доповнювати малопотужні ботнети Інтернету речей (IoT) високопродуктивними корпоративними серверами та маршрутизаторами, значно посилюючи свою атакувальну потужність. Автоматизація на основі штучного інтелекту (ШІ), потоки рівня додатків на основі проксі та розвиток послуг DDoS-на-замовлення з використанням готових можливостей розвідки та повномасштабної координації атак забезпечують безперервність цих кампаній, одночасно знижуючи бар’єр для входу. Навіть значні операції правоохоронних органів із припинення діяльності служб DDoS-на-замовлення, такі як Operation PowerOFF, надають лише короткочасний перепочинок до появи нових загроз.

Розділ 01: Глобальні тенденції геополітичних DDoS-атак

NoName057(16): найпомітніші політичні атаки

🌐 Глобальні DDoS-тенденції відображають геополітичну нестабільність

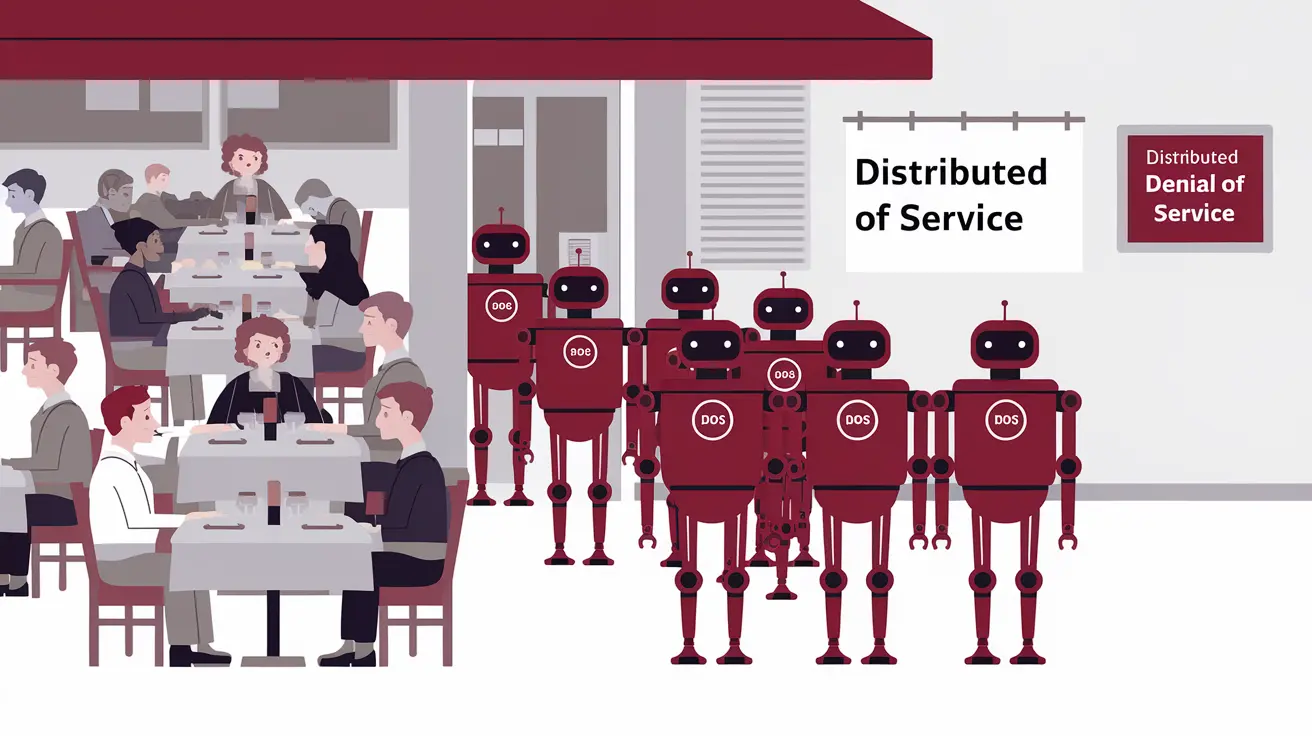

DDoS-атаки дедалі частіше стають зброєю політичної дестабілізації, спрямованою на зрив виборів, законодавчих процесів і громадянських протестів. Зловмисники цілеспрямовано обирають моменти національної вразливості, щоб посіяти хаос і підірвати довіру до інституцій.

Нижче наведено ключові геополітичні події 2024 року, що супроводжувалися різким зростанням атак:

- 🇮🇱 Ізраїль — 12 лютого 2024

- 📈 +2844% атак у порівнянні із середнім показником за рік.

- Події: Спецоперація з визволення заручників, бойові дії в Рафаху.

- Група Dark Storm Team, яку пов’язують з Іраном, заявила про запуск масштабної кібератаки проти об’єктів, пов’язаних з НАТО та Ізраїлем.

- Саме цього дня Ізраїль зазнав пікового навантаження — 519 атак.

- 🔸 Середнє значення по року: 17,63 атак/день.

- 🇬🇪 Грузія — 18 квітня 2024

- 📈 +1489% атак.

- Протягом трьох днів перед голосуванням за «закон про Росію» фіксується різке зростання DDoS-активності.

- 🇮🇳 Індія — червень і грудень 2024

- 📈 +132% атак.

- Сплески збіглися з законодавчими збоями та політичними дебатами.

- 🇰🇪 Кенія — 25 червня 2024

- 📈 +465% атак.

- Сплеск під час протестів проти фінансового законопроєкту.

- 🇹🇷 Туреччина — липень 2024

- 📈 +437% атак.

- На фоні заворушень проти сирійських біженців.

- 🇲🇽 Мексика — 5 червня 2024

- 📈 +218% атак (пік — 720 атак/день).

- DDoS під час національних виборів.

- 🔸 Середнє значення: 135,45 атак/день.

- 🇬🇧 Велика Британія — 9 липня 2024

- 📈 +152% атак.

- Атаки під час політичних змін (перемога Лейбористів, обрання нового спікера).

- 🔸 Середнє значення: 602,47 атак/день.

- 🔸 Пік: 1 520 атак/день.

- 🇲🇿 Мозамбік — жовтень 2024

- 📈 +771% атак.

- Після виборів і протестів.

- 🔸 Середнє значення: 11,71 атак/день.

- 🔸 Пік: 102 атаки/день.

- 🇷🇴 Румунія — грудень 2024

- 📈 +61% атак.

- Підвищення активності на тлі парламентських виборів.

📊 Усі статистичні дані базуються на порівнянні з середньодобовими значеннями за весь 2024 рік.

🔥 NoName057(16): Найпомітніший політичний DDoS-актор

NoName057(16) — одне з найактивніших угруповань, що здійснюють політично мотивовані DDoS-атаки через ботнет DDoSia. Вони цілеспрямовано атакують урядові сайти, критичну інфраструктуру та онлайн-сервіси.

🎯 Основні цілі:

- Велика Британія, Бельгія, Іспанія — неодноразові атаки на держсайти.

- Шведський провайдер — 95% IP-адрес із легітимних хмарних інфраструктур.

🧩 Аналіз публічних заяв:

- Успішними офіційно визнаються лише деякі атаки.

- Кампанії без публічного оголошення часто спрямовані проти захищених цілей.

- Це може свідчити або про невдачу, або про спробу зберегти анонімність.

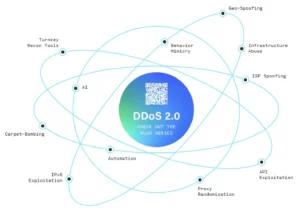

Розділ 02: DDoS нового покоління «на замовлення»

💣 DDoS 2.0: атаки нового покоління

Сервіси DDoS-на-замовлення (так звані booters і stressers) стають усе потужнішими завдяки використанню:

- 🧠 Штучного інтелекту (AI)

- 🤖 Автоматизації

- 🛠 Зловживання інфраструктурою

Їхні методи розвиваються стрімко, і захист має бути проактивним і адаптивним.

🧠 AI (штучний інтелект)

- AI активно використовується для обходу CAPTCHA.

- Автоматизація досягла рівня імітації поведінки людини (behavior mimicry).

- Впроваджується адаптація атак у реальному часі.

🤖 Автоматизація

- Автоматизовані стратегії + API дозволяють будувати масштабовані, багатофокусні кампанії.

- Атаки не потребують постійного нагляду, що підвищує їх ефективність.

🛠 Зловживання інфраструктурою (Infrastructure Exploitation)

Зловмисники активно використовують:

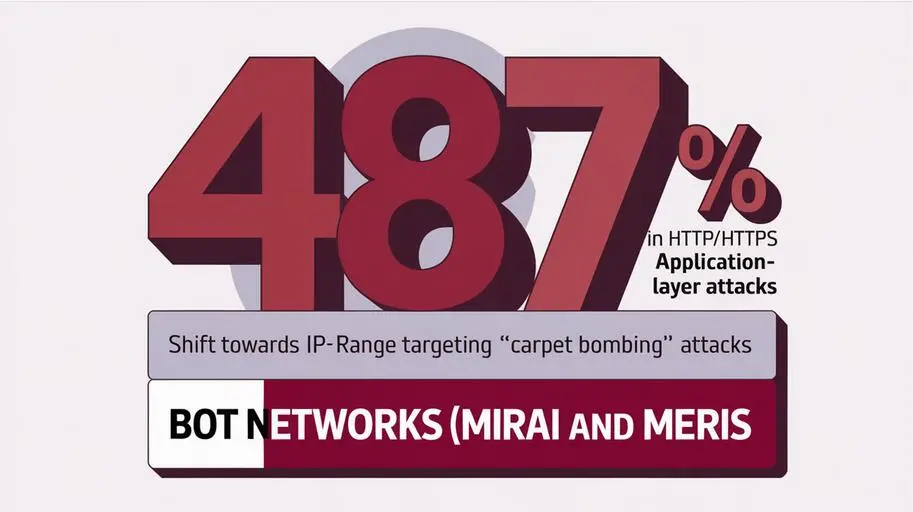

- Carpet-bombing

- Geo-spoofing (підміна геолокації)

- IPv6-атаки

- Маскування під ISP

- Turnkey recon tools – інструменти «розвідки під ключ» – полегшують виявлення вразливих точок у:

- мережах

- онлайн-сервісах

- хостинг-платформах

🔗 NETSCOUT веде блог-серію про ландшафт DDoS-for-Hire: https://www.netscout.com/blog/asert/2024-ddos-hire-landscape-part-1

Розділ 03: Ботнети: основа DDoS-сервісів

Ліквідація платформ DDoS-for-Hire

🤖 Ботнети — хребет DDoS-на-замовлення (Botnets: The Backbone of DDoS-for-Hire Services)

У 2024 році зловмисники активніше за все використовували сервери корпоративного рівня та маршрутизатори, а не слабкі IoT-пристрої. Це суттєво збільшило силу як volumetric-, так і application-layer атак.

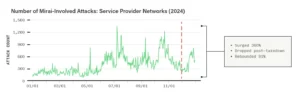

📈 Статистика по Mirai (2024)

- ▶️ У провайдерських мережах:

- Ріст атак: +360%.

- Після знищення ботнету — падіння, а згодом відновлення на 81%.

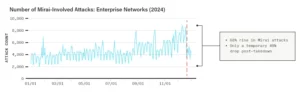

- ▶️ У корпоративних мережах:

- Ріст: +68%.

- Після знищення — тимчасове зниження на 49%.

🔍 Основні тенденції та вплив на тактику атак:

- Корпоративні пристрої (сервери/роутери) значно підвищують потужність атак.

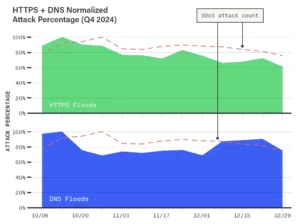

- HTTPS- і DNS-флуди набирають популярності — фокус на прикладному рівні.

- Використання проксі та residential-мереж для маскування джерел.

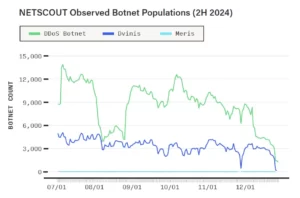

- Meris: +27% активності у 2H 2024.

- Dvinis: –26% по кількості вузлів, але інтенсивність залишалась високою.

🔁 Життєвий цикл ботнетів:

- Вузли переміщуються між ботнетами, що свідчить про їх живучість.

- Інфраструктура швидко відновлюється після ліквідацій.

- Кількість активних вузлів зменшилася на 5%, проте пікові значення трафіку продовжують зростати.

🛑 Ліквідація DDoS-сервісів на замовлення

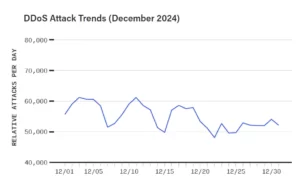

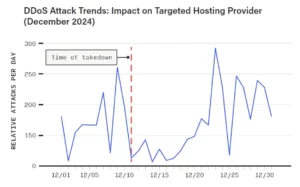

У 2024 році правоохоронні органи (зокрема в межах операції PowerOFF у грудні) активно боролися з DDoS-for-Hire платформами. Але ефект виявився лише тимчасовим.

📉 Вплив операцій з ліквідації:

- Грудень 2024, PowerOFF:

- Зупинено великі DDoS-платформи.

- Кількість вузлів ботнетів зменшилась на 85%.

- У Dvinis — падіння на 94%.

- Сплячі вузли швидко активувались знову.

⏱ Короткостроковий ефект:

- DDoS-активність тимчасово знизилась.

- Але швидко повернулась до попереднього рівня.

📈 Довгострокові виклики:

- Нові платформи замінюють зруйновані.

- Глобальний обсяг атак не падає, попри ліквідації.

⚖️ Стратегічне значення:

- Ліквідації створюють бар’єри для новачків.

- Можуть мати стримувальний ефект у довгостроковій перспективі.

- Але не вирішують проблему повністю.

📊 На графіках у звіті: Динаміка кількості вузлів Meris та Dvinis у 2H 2024; Тренди атак у грудні 2024; Вплив операції на провайдера хостингу, що став мішенню.

Розділ 04: Технологія «Carpet-Bombing»

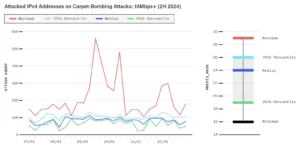

💥 Carpet-Bombing: атаки по підмережах

Carpet-bombing — це тип DDoS-атак, що завдає масованого, розподіленого впливу на мережу, часто залишаючись непоміченим для традиційних засобів захисту. Замість атаки на окрему IP-адресу, уражається вся підмережа (наприклад, /24).

🎯 Механіка атак:

- Основна ціль — CIDR-блоки від /20 до /27.

- Середнє охоплення — ~100 IP-адрес на одну атаку.

- /24 — новий стандарт за замовчуванням у багатьох DDoS-for-Hire сервісах.

Можливі причини:

- Типова конфігурація атакувальних інструментів.

- Завищені звіти про обсяг трафіку.

- Частина адрес у діапазоні може бути неактивною.

- Атакується один IP, але виглядає як масове ураження.

📊 Наслідки:

- Низький вплив на кожен окремий хост, але загальне навантаження — критичне.

- Трафік може досягати 500 Gbps (0.5 Tbps).

- Призводить до краху всієї інфраструктури, навіть якщо атака виглядає “малопотужною”.

🎯 Країни під найбільшим ударом:

- 🇫🇷 Франція

- 🇺🇸 США

- 🇧🇷 Бразилія

- 🇹🇭 Таїланд

📊 Графік у звіті відображає: Кількість атак у розрізі маски підмережі; Діапазони: мінімум, максимум, медіана, 25-й і 75-й перцентиль.

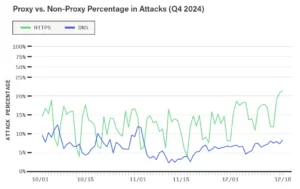

Розділ 05: Маскування через проксі

🔹 Ключові висновки:

- Проксі як рушій HTTPS-флудів: До кінця 2024 року атаки через проксі перевищили 20% усіх DDoS-інцидентів.

- Зростання ролі проксі в DNS-флудах: DNS-флуди все частіше здійснюються через проксі, що ускладнює атрибуцію та посилює їхню ефективність.

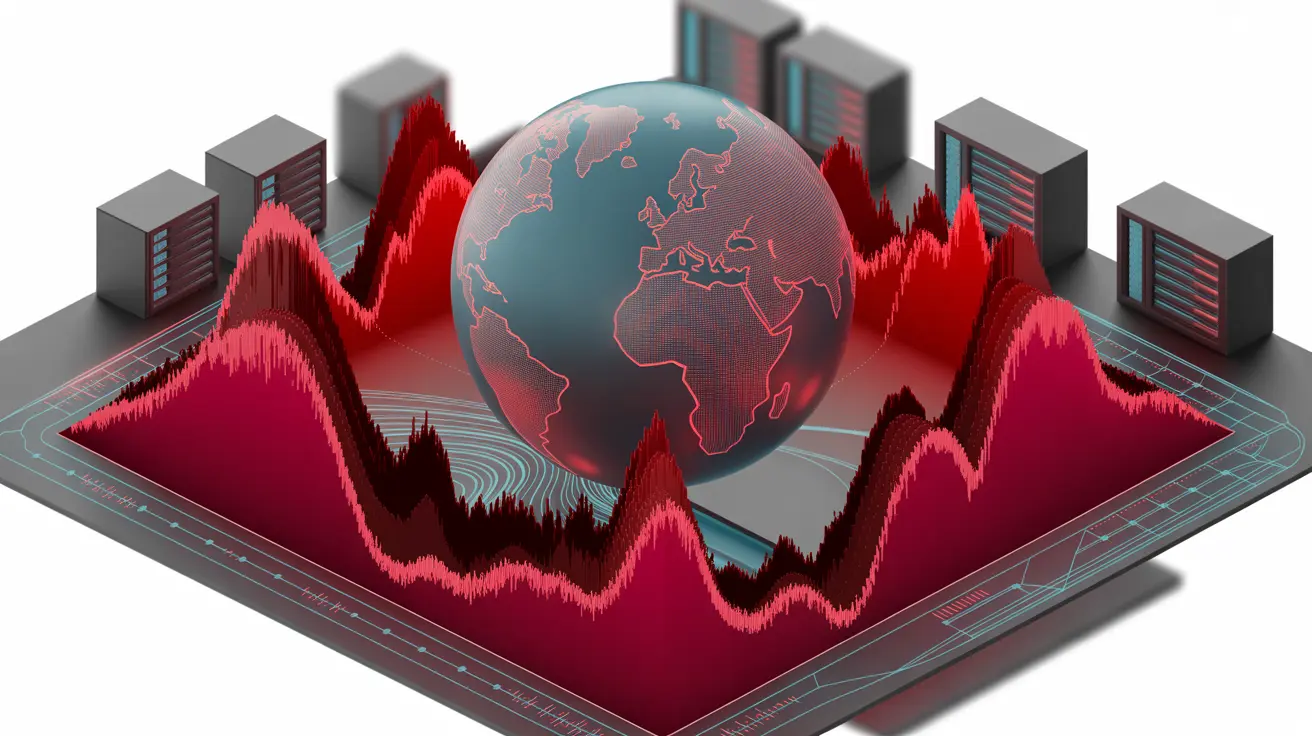

Стан DDoS у 2H 2024: статистика за регіонами

(STATE OF DDOS — BY THE NUMBERS)

🌍 Загальний підсумок

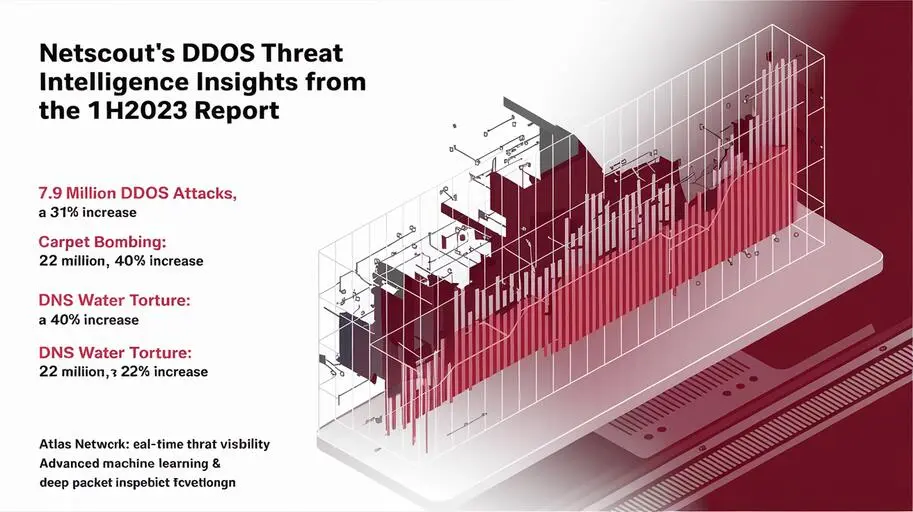

- Кількість атак: 8 911 312

- Зростання на +12,75% у порівнянні з першою половиною 2024 року (7 903 369 атак).

🌎 LATAM (Латинська Америка)

- Кількість атак: 1 066 035

- Зростання на +29,83%.

📊 Найбільша атака за обсягом трафіку (bandwidth)

- Дата: 16 жовтня 2024

- Пік: 788,41 Gbps

- Середній розмір пакета: 21 778 байт

- Ціль: Бразилія

- Вектори: DNS Amplification, UDP, сукупний трафік

⚡ Найбільша атака за швидкістю (throughput)

- Дата: 2 листопада 2024

- Пік: 251,01 млн пакетів/сек (Mpps)

- Середній розмір пакета: 47 байт

- Ціль: Бразилія

- Вектори: DNS, ICMP, ISAKMP, TCP SYN, UDP, Total Traffic

🇺🇸 NAMER (Північна Америка)

- Кількість атак: 1 585 495

- Зростання на +17,4%.

📊 Найбільша атака за обсягом трафіку

- Дата: 25 грудня 2024

- Пік: 941,22 Gbps

- Середній розмір пакета: 217 байт

- Ціль: США

- Вектори: TCP ACK, TCP RST, TCP SYN, TCP SYN/ACK Amplification, Total Traffic

⚡ Найбільша атака за швидкістю

- Дата: 25 грудня 2024

- Пік: 540,43 млн пакетів/сек (Mpps)

- Середній розмір пакета: 217 байт

- Ціль: США

- Ті самі вектори, як і у випадку з bandwidth-атакою.

📌 Примітка: Сума атак по регіонах не точно збігається із глобальною через різницю в доступності даних GeoIP.

🌏 APAC (Азіатсько-Тихоокеанський регіон)

- Кількість атак: 1 930 447

- Зростання на +19,62% у порівнянні з 1H 2024.

📊 Найбільша атака за обсягом трафіку

- Дата: 31 грудня 2024

- Пік: 995,40 Gbps

- Середній розмір пакета: 1 356 байт

- Ціль: Китай

- Вектори: IP Fragmentation, TCP ACK, TCP RST, TCP SYN, UDP, Total Traffic

⚡ Найбільша атака за швидкістю

- Дата: 31 грудня 2024

- Пік: 283,97 млн пакетів/сек (Mpps)

- Середній розмір пакета: 407 байт

- Ціль: Гонконг

- Вектори: DNS Amplification, UDP, Total Traffic

🌍 EMEA (Європа, Близький Схід, Африка)

- Кількість атак: 3 782 832

- Зростання на +5,2% у порівнянні з 1H 2024.

📊 Найбільша атака за обсягом трафіку

- Дата: 9 грудня 2024

- Пік: 994,36 Gbps

- Середній розмір пакета: 1 499 байт

- Ціль: Німеччина

- Вектори: TCP ACK, Total Traffic

⚡ Найбільша атака за швидкістю

- Дата: 7 серпня 2024

- Пік: 650,84 млн пакетів/сек (Mpps)

- Ціль: Азербайджан

- Вектори: Total Traffic

📌 Примітка: Показники за регіонами можуть не збігатися з глобальними сумарно через відмінності у GeoIP-розпізнаванні.

Висновки

DDoS-атаки більше не зводяться лише до великої пропускної здатності. Вони стали:

- адаптивними

- тривалими

- глибоко інтегрованими в сучасні кібер- і геополітичні конфлікти.

🔹 Що змінилося:

- Перехід до використання серверної інфраструктури підприємств.

- Поява інструментів розвідки “під ключ”.

- AI-автоматизація атак.

- Розширення ринку DDoS-сервісів на замовлення.

Атаки стали швидшими, гнучкішими і масштабнішими, ніж будь-коли.

🔹 Чому ліквідації не працюють:

Навіть якщо ботнети знищують:

- 🔁 Платформи швидко відновлюються.

- 🧬 З’являються нові методи атак.

- 🤖 Ботмережі реорганізовуються.

🔹 Що потрібно робити:

⚠️ Традиційні методи захисту — неефективні.

Потрібна проактивна, інтелектуально керована стратегія, яка:

- Випереджає атакуючого.

- Діє на випередження.

- Не чекає атаки, а запобігає їй.

🔍 DDoS-захист сьогодні — це не про “поглинання трафіку”, а про перевагу над супротивником, який:

- розумніший

- швидший

- краще організований

- наполегливіший

Особливо у світі, де DDoS перетворюється на кібервійну без авторства.

Методологія

📊 Методологія (Methodology)

NETSCOUT формує огляд ландшафту DDoS через:

- пасивні

- активні

- реактивні точки спостереження.

Це забезпечує глобальну видимість атак без аналогів.

🌐 Факти:

- NETSCOUT захищає 2/3 усього маршрутизованого IPv4-простору.

- У 2H 2024 року — пік глобального трафіку понад 700 Тбіт/с.

- Компанія щоденно відстежує десятки тисяч DDoS-атак.

- Аналізується активність 100+ атакувальних угруповань, включно з NoName057(16).

🧠 Про ASERT

ASERT (Arbor Security Engineering & Response Team) — елітна команда дослідників NETSCOUT у сфері кібербезпеки.

Переваги:

- Глибока технічна експертиза.

- Реальний досвід протидії загрозам.

- Охоплення глобального інтернет-трафіку.

ASERT публікує:

- Блоги

- Оповіщення для клієнтів

- Піврічні звіти (включно з цим).

🏢 Про NETSCOUT

NETSCOUT SYSTEMS, INC. (NASDAQ: NTCT) — провідний постачальник рішень для:

- захисту від кібератак

- виявлення проблем продуктивності й доступності

- аналізу трафіку в реальному часі (на базі DPI).

🔍 Про ATLAS

ATLAS — глобальна система аналізу трафіку від NETSCOUT:

- 216 країн і територій.

- 515 галузей.

- 16 710 автономних систем (ASNs).

➡️ Дані ATLAS формують ATLAS Intelligence Feed (AIF) — оперативну стрічку аналітики, що використовується продуктами NETSCOUT для захисту в реальному часі.

Рішення NETSCOUT Arbor для захисту від DDoS

Провідні технології NETSCOts

Як NETSCOUT допомагає

🛡 NETSCOUT ARBOR: Інтелектуальні рішення для захисту від DDoS

Сучасний підхід до захисту від DDoS базується на комбінації:

- AI/ML-технологій

- On-premises захисту

- Хмарних сервісів (cloud-based mitigation)

Разом вони формують багаторівневу адаптивну систему, здатну зупиняти навіть найскладніші атаки.

🔹 Основні компоненти:

- ☁️ Arbor Cloud

- Хмарний DDoS-захист.

- 16 центрів очищення трафіку (scrubbing centers) по всьявому світі.

- Пропускна здатність: 15+ Тбіт/с.

- 🌐 Cloud Signaling

- Протокол взаємодії між рішеннями Arbor.

- Скоординована передача інформації про атаки між пристроями.

- Забезпечує єдину екосистему захисту.

- 📡 Arbor Edge Defense (AED)

- Постійний stateless-захист.

- До 200 Гбіт/с на пристрій.

- Захищає від:

- Вхідних DDoS-атак.

- Вихідних загроз (C2-з’єднання, витік даних).

- Працює разом з Arbor Cloud — поєднує локальну і хмарну фільтрацію.

- ⚙️ Sightline + TMS

- Out-of-band виявлення і реакція.

- Stateless-архітектура — висока продуктивність.

- До 400 Гбіт/с на пристрій.

- Може працювати у віртуалізованому середовищі.

- Використовується MSSP для масштабованого захисту клієнтів.

- 🧠 ATLAS Intelligence Feed (AIF)

- Глобальний аналітичний стрім, який постійно оновлюється.

- Включає:

- Актуальні вектори атак.

- Динамічні IP-репутації.

- Виявлення нових загроз у реальному часі.

- Дає змогу:

- Блокувати атаки до їх розгортання.

- Автоматизувати реагування у продуктах Arbor.

🔗 Повний цикл захисту NETSCOUT покриває:

- 🧩 Application Layer — атаки на рівні додатків.

- 🌊 Volumetric Attacks — великі обсяги трафіку.

- 🧱 State Exhaustion Attacks — вичерпання ресурсів інфраструктури.

✅ Найкращі практики захисту від DDoS

Щоб ефективно протистояти сучасним DDoS-атакам, NETSCOUT рекомендує:

- 🔐 Гібридний захист: поєднання on-premises / inline-рішень із хмарними сервісами.

- 🤖 Інтелектуальна автоматизація: інтеграція компонентів у єдину систему.

- 🧠 AI/ML-захист, що адаптується до змін у реальному часі.

- 🛡 Надійна оборона від усіх типів атак — volumetric, application-layer, state exhaustion.

🧠 Лідерство NETSCOUT у сфері технологій

Рішення NETSCOUT поєднують:

- AI/ML-аналітику через ATLAS Intelligence Feed (AIF).

- Адаптивний захист, що:

- автоматично нейтралізує атаки.

- швидко блокує шкідливий трафік.

- гарантує стабільність роботи клієнта навіть під навантаженням.

🏢 Захист для підприємств (Enterprise)

Комбінація:

- Arbor Edge Defense (AED) — захист на межі мережі з підтримкою AI/ML.

- Arbor Cloud — хмарна інфраструктура з пропускною здатністю 15+ Тбіт/с.

Забезпечує захист на периферії та у хмарі.

🌐 Захист для провайдерів (Service Providers)

NETSCOUT Arbor Sightline + TMS:

- автоматичне виявлення DDoS.

- out-of-band нейтралізація атак.

- масштабоване рішення для великих провайдерських мереж.

Використовується MSSP та Tier 1-провайдерами по всьому світу.

🛠 Як NETSCOUT може допомогти

Цей розділ узагальнює, як рішення NETSCOUT здатні нейтралізувати сучасні типи DDoS-атак, відповідно до викликів, описаних у звіті, а також як ми, компанія NWU, як офіційний дистриб’ютор NETSCOUT, допомагаємо впроваджувати ці передові рішення на ринку України та Східної Європи.

🌍 Геополітична нестабільність (Розділ 01)

- Контекст: Під час виборів, протестів чи прийняття ключових законів зловмисники атакують критичну інфраструктуру, користуючись вразливістю суспільства та урядових структур.

- Рішення NETSCOUT:

- Arbor Sightline + Arbor TMS

- Автоматичне виявлення DDoS.

- Реакція у реальному часі.

- Захист для державних та інфраструктурних об’єктів.

- Arbor Sightline + Arbor TMS

- Роль NWU: Ми забезпечуємо українські та східноєвропейські організації доступом до цих критично важливих рішень NETSCOUT, надаючи повний цикл підтримки — від консультацій та постачання до впровадження та подальшого супроводу, гарантуючи стійкість до геополітичних кіберзагроз.

🤖 Ботнети (Розділ 03)

- Контекст: Ботнети нового покоління використовують потужні сервери, прикладний рівень атак та маскування через проксі.

- Рішення NETSCOUT:

- Гібридна система Arbor DDoS Protection

- Захист у хмарі + на підприємстві.

- Протидія HTTPS-флудам, volumetric- і proxy-атакам.

- Гібридна система Arbor DDoS Protection

- Роль NWU: Як ваш надійний партнер, NWU надає експертизу та ресурси для розгортання гібридних систем Arbor DDoS Protection, допомагаючи вашому бізнесу ефективно захищатися від потужних та замаскованих ботнет-атак, що використовують сервери корпоративного рівня.

⚙️ DDoS-на-замовлення нового покоління (Розділ 02)

- Контекст: AI та автоматизація дозволяють атакам обходити CAPTCHA, адаптуватися у реальному часі та масштабуватись без участі людини.

- Рішення NETSCOUT:

- AED + Arbor Sightline + TMS + AIF

- AI-кероване виявлення аномалій.

- Динамічна реакція.

- Забезпечення бізнес-континуїтету.

- AED + Arbor Sightline + TMS + AIF

- Роль NWU: Ми допомагаємо інтегрувати передові AI-рішення NETSCOUT у ваші системи безпеки. Наші фахівці забезпечують налаштування та оптимізацію AED, Arbor Sightline, TMS та AIF, що дозволяє вашим системам автономно протидіяти складним, адаптивним атакам DDoS-на-замовлення та гарантувати безперервність вашого бізнесу.

💥 Carpet-Bombing (Розділ 04)

- Контекст: Атаки одночасно охоплюють десятки IP-адрес в межах CIDR-блоку. Навантаження на окремий хост невелике, але мережа перевантажується повністю.

- Рішення NETSCOUT:

- Sightline + TMS з AIF

- Аналіз шаблонів поведінки трафіку.

- Інтелектуальне блокування “масованих точкових атак”.

- Sightline + TMS з AIF

- Роль NWU: NWU пропонує комплексні рішення на базі Sightline і TMS з інтегрованим AIF для виявлення та нейтралізації “carpet-bombing” атак. Ми допомагаємо налаштувати систему таким чином, щоб вона ефективно розпізнавала та протидіяла розподіленим атакам, що маскуються під низький трафік на окремі IP-адреси, але створюють колосальне навантаження на всю мережу.

🕵️ Проксі-атаки (Розділ 05)

- Контекст: DNS- і HTTPS-флуди через проксі (cloud/residential) ускладнюють ідентифікацію джерела й обхід класичних фільтрів.

- Рішення NETSCOUT:

- ATLAS Intelligence Feed (AIF):

- Постійно оновлюваний список активних проксі.

- Adaptive DDoS Protection:

- Виявляє й блокує запити навіть при ротації IP.

- ATLAS Intelligence Feed (AIF):

- Роль NWU: Завдяки постійно оновлюваній аналітиці AIF, що надається NETSCOUT, та інтелектуальним можливостям Adaptive DDoS Protection, NWU допомагає своїм клієнтам впроваджувати рішення, здатні ефективно виявляти та блокувати проксі-атаки, що змінюють IP-адреси, забезпечуючи надійний захист ваших онлайн-сервісів.

Цей матеріал є неофіційним перекладом аналітичного звіту компанії NETSCOUT SYSTEMS, INC. за другу половину 2024 року.

Усі права на оригінальний текст, дані, графіку та бренд NETSCOUT належать компанії NETSCOUT SYSTEMS, INC.

Переклад і адаптація здійснені виключно з інформаційною метою для україномовної аудиторії, з посиланням на першоджерело:

👉 NETSCOUT Threat Intelligence Report