DDoS-атаки: суть загрози та її зростаюча актуальність

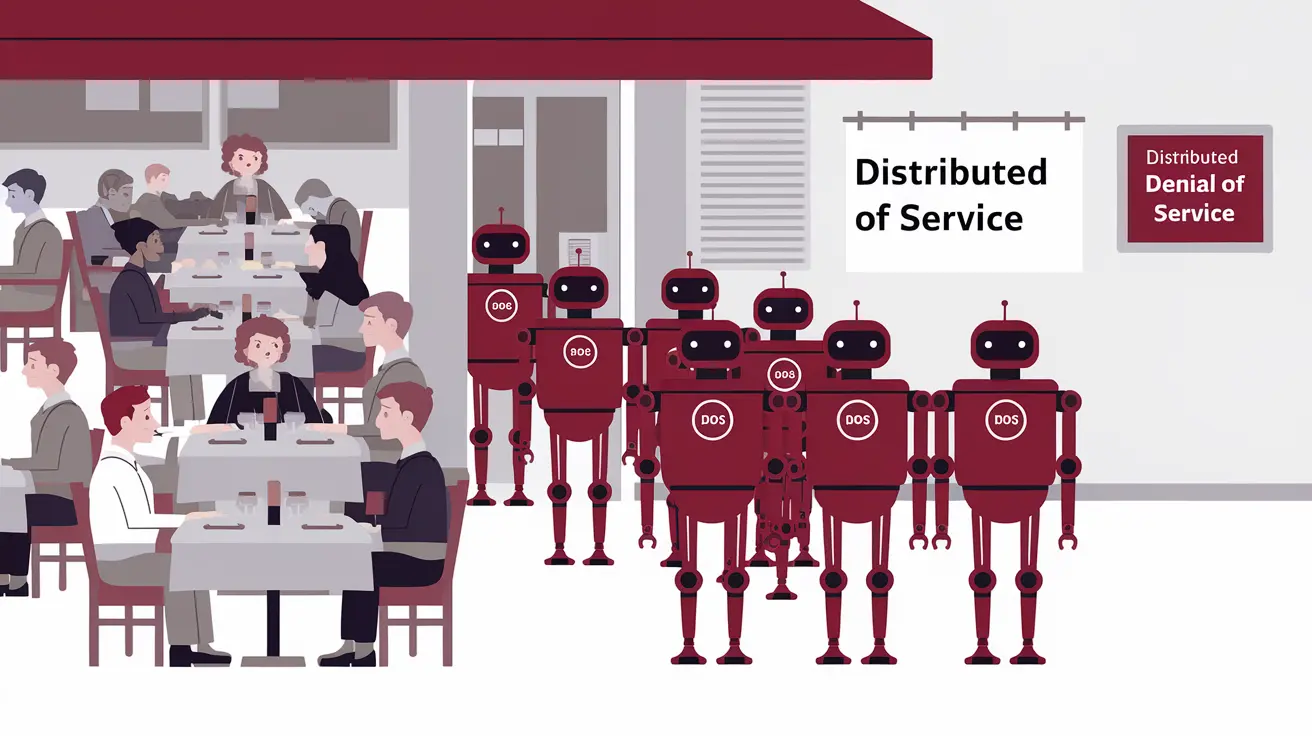

DDoS-атаки являють собою цілеспрямовані спроби зловмисників вивести з ладу веб-ресурси, сервіси або цілі мережеві інфраструктури компаній та організацій. Їхня основна мета — перевантажити цільові ресурси таким величезним потоком запитів або даних, що вони стають недоступними для легітимних користувачів. Уявіть собі жвавий ресторан, розрахований на 50 відвідувачів. Раптом сотні, а то й тисячі фальшивих “гостей” одночасно займають усі столики, блокують вхід і повністю паралізують роботу персоналу. У підсумку справжні клієнти, які бажають замовити їжу, не можуть навіть потрапити всередину. Аналогічно в кіберпросторі працює DDoS: підроблені, надлишкові запити витісняють законний трафік, створюючи повну відмову в обслуговуванні.

Для здійснення таких атак зловмисники зазвичай задіюють так звані ботнети — масштабні мережі з тисяч або навіть мільйонів заражених пристроїв (комп’ютерів, серверів, пристроїв IoT), якими вони дистанційно керують. Ці “зомбі-пристрої” за командою атакуючого одночасно починають генерувати величезний обсяг запитів до цілі, повністю вичерпуючи її ресурси: пропускну здатність каналу, обчислювальну потужність серверів, пам’ять, з’єднання або логіку додатків. У результаті інфраструктура колапсує, а реальні клієнти втрачають доступ до сайтів, онлайн-магазинів, банківських послуг, державних порталів або інших важливих сервісів.

DDoS-ландшафт в Україні та країнах Центральної Азії: актуальні загрози

Незалежно від того, де ведеться ваш бізнес — чи то Україна, Казахстан, Грузія, чи Азербайджан — кібератаки, включаючи DDoS, стають дедалі складнішими та частішими. Останні роки показали безпрецедентне зростання кількості та потужності DDoS-атак, особливо в умовах геополітичної нестабільності. У Східноєвропейському та Центральноазіатському регіонах, зокрема, спостерігається посилення активності хактивістських груп та державних кіберзлочинців, які використовують DDoS як потужний інструмент для порушення роботи критичної інфраструктури, дестабілізації бізнесу та навіть проведення інформаційних операцій.

Для компаній будь-якого масштабу — від малого та середнього бізнесу до великих банків, телекомунікаційних провайдерів, торгових онлайн-майданчиків, медіа-ресурсів та державних установ — DDoS-атаки несуть колосальні ризики. Втрати можуть бути не лише фінансовими (прямі збитки від простою, витрати на відновлення, штрафи), а й репутаційними. В умовах високої конкуренції та залежності від онлайн-сервісів, навіть короткочасна недоступність може призвести до масового відтоку клієнтів, втрати довіри партнерів та довгострокової шкоди для іміджу компанії.

Якщо вашій організації потрібна консультація з питань anti-DDoS, розробка стратегії захисту від ДДоС або впровадження комплексних рішень для забезпечення безперервності бізнесу, ви можете звернутися до компанії NWU. NWU є офіційним дистриб’ютором передових рішень NETSCOUT (раніше Arbor Networks) в Україні, Казахстані, Грузії та Азербайджані. Наші фахівці готові надати всебічну підтримку: від підбору оптимальних продуктів для захисту до організації їх безшовній інтеграції в існуючу ІТ-інфраструктуру та забезпечення професійної підтримки на всіх етапах.

Типи DDoS-атак: різноманіття векторів нападу

DDoS-атаки не обмежуються одним сценарієм. Зловмисники постійно винаходять нові методи, щоб обійти системи захисту, і сьогодні існує кілька основних видів атак, кожна з яких використовує власні підходи до перевантаження цільової мережі, сервера або сервісу. Розуміння цих відмінностей є критично важливим для побудови ефективної багаторівневої оборони.

1. Об’ємні атаки (Volume-based Attacks)

Об’ємні DDoS-атаки спрямовані на насичення пропускної здатності мережі жертви або споживання всіх доступних ресурсів каналу зв’язку. Їхня мета — створити такий величезний потік трафіку, щоб він повністю заповнив канал, запобігаючи проходженню легітимних запитів. Для цього зазвичай використовуються ботнети з тисяч або мільйонів заражених пристроїв, що генерують колосальний обсяг даних.

-

UDP-флуд (UDP Flood)

Один з найпоширеніших видів об’ємних DDoS-атак. Зловмисники засипають цільовий сервер випадковими UDP-пакетами (User Datagram Protocol), часто з підробленими IP-адресами відправників. Сервер змушений відправляти у відповідь повідомлення ICMP “Destination Unreachable” (порт недоступний) для кожного отриманого пакета. Це виснажує не лише мережеві ресурси, а й процесорні потужності сервера, оскільки він витрачає їх на генерацію відповідей, в результаті чого інфраструктура може серйозно перевантажитись і перестати обслуговувати реальні запити.

-

DNS-ампліфікація (DNS Amplification)

Це особливий вид об’ємної атаки, який використовує вразливі або неправильно сконфігуровані DNS-сервери для посилення обсягу атаки. Атакуючий відправляє невеликі DNS-запити на безліч відкритих DNS-резолверів по всьому інтернету, підробляючи IP-адресу відправника на IP-адресу жертви. У відповідь ці DNS-сервери відправляють набагато більші відповіді (у десятки та сотні разів більше за вихідний запит) на адресу жертви, створюючи гігантський потік небажаного трафіку, який швидко вичерпує пропускну здатність її каналу.

-

NTP-ампліфікація (NTP Amplification)

Подібно до DNS-ампліфікації, NTP-ампліфікація (Network Time Protocol) використовує публічно доступні NTP-сервери для посилення трафіку. Зловмисник відправляє невеликий запит на NTP-сервер, підробляючи IP-адресу жертви, і просить відправити великий обсяг даних (наприклад, список останніх 600 команд) на підроблену адресу. NTP-сервер відповідає на адресу жертви, значно збільшуючи обсяг шкідливого трафіку.

-

SSDP-ампліфікація (SSDP Amplification)

Simple Service Discovery Protocol (SSDP) використовується для виявлення пристроїв у локальній мережі. Зловмисники можуть використовувати його аналогічно DNS та NTP ампліфікації, відправляючи невеликі запити до вразливих пристроїв (часто це IoT-пристрої або маршрутизатори з UPnP), які потім відправляють великі відповіді на IP-адресу жертви, перевантажуючи її канал зв’язку.

2. Атаки на рівні додатків (Application-Layer Attacks)

Ці атаки набагато підступніші, оскільки націлені на конкретні веб-додатки, які потребують значних обчислювальних ресурсів для обробки запитів. Атаки цього типу часто маскуються під легітимний користувацький трафік, що дозволяє їм обходити базові системи кіберзахисту, орієнтовані на об’єм. Вони виснажують ресурси сервера (CPU, пам’ять, з’єднання бази даних), імітуючи реальні дії користувача.

-

HTTP-флуд (HTTP Flood)

Ботнет або зловмисник відправляє величезну кількість, здавалося б, звичайних HTTP-запитів (GET або POST) до веб-сайту або веб-додатку, імітуючи запити звичайних користувачів. Кожен такий запит вимагає від сервера обробки, звернення до бази даних, виконання скриптів та генерації відповіді. Сервер витрачає колосальні ресурси на їх обробку, швидко виснажуючи доступні з’єднання або обчислювальну потужність. У результаті легітимний трафік не може бути обслужений через надмірне навантаження, і сервіс стає недоступним.

-

Slowloris

Ця атака є прикладом “повільної” атаки на рівні додатків. Замість того, щоб перевантажувати сервер великим обсягом трафіку, Slowloris утримує безліч HTTP-з’єднань з цільовим веб-сервером відкритими якомога довше. Він відправляє часткові HTTP-запити, а потім повільно, по одному байту, досилає заголовки. Сервер очікує завершення кожного запиту, утримуючи відкриті з’єднання та споживаючи свої ресурси. Коли всі доступні з’єднання сервера зайняті такими “повільними” запитами, він перестає відповідати на легітимні запити, що призводить до відмови в обслуговуванні.

-

RUDY (R-U-Dead-Yet?)

RUDY — це ще одна варіація атаки Slowloris, яка також націлена на виснаження пулу з’єднань веб-сервера. Вона працює шляхом відправлення легітимних HTTP POST-запитів, але дуже повільно відправляє тіло запиту, використовуючи маленькі, але численні пакети даних. Це змушує сервер постійно чекати закінчення POST-запиту, утримуючи з’єднання та виснажуючи ресурси. Ефективна проти серверів, які очікують завершення завантаження даних, перш ніж закрити з’єднання.

3. Атаки на рівні протоколів (Protocol Attacks)

Атаки цього типу експлуатують вразливості або особливості протоколів зв’язку (наприклад, TCP, ICMP), ініціюючи непотрібні операції на сервері або маршрутизаторі та перешкоджаючи обробці нормальних запитів. Вони націлені на виснаження таблиць станів з’єднань або інших ресурсів мережевого обладнання.

-

SYN-флуд (SYN Flood)

Один з класичних видів атак на протокольному рівні. Зловмисник відправляє безліч SYN-пакетів (перший крок у триетапному TCP-рукостисканні) на цільовий сервер, але ніколи не завершує “рукостискання” (не відправляє ACK-пакет у відповідь на SYN-ACK). Сервер створює записи для кожного “напіввідкритого” з’єднання у своїй таблиці станів, чекаючи завершення рукостискання. Ці записи залишаються відкритими до закінчення тайм-ауту, що швидко призводить до переповнення таблиці станів сервера. У результаті сервер не може приймати нові легітимні з’єднання, ініційовані користувачами, що призводить до відмови в обслуговуванні.

-

ICMP-флуд (ICMP Flood)

Ця атака, також відома як “Ping Flood”, перевантажує цільову мережу або сервер, відправляючи величезну кількість ICMP Echo Request пакетів (запитів ping). Якщо пропускна здатність мережі атакованого нижча, ніж у атакуючого, або ж якщо цільова система змушена генерувати відповіді на кожен запит, це призводить до виснаження ресурсів та уповільнення або повної зупинки роботи. Хоча сучасні мережі зазвичай мають захист від простих ICMP-флудів, масовані атаки можуть бути ефективними.

4. Мультивекторні DDoS-атаки: комплексний удар

Дедалі частіше зловмисники використовують не один, а кілька векторів атаки одночасно. Мультивекторні DDoS-атаки об’єднують у собі елементи об’ємних атак, атак на рівні протоколів та атак на рівні додатків. Наприклад, ціллю може стати комбінація SYN-флуду (для виснаження мережевих ресурсів), HTTP-флуду (для перевантаження веб-сервера) та DNS-ампліфікації (для забивання каналу). Така складність робить їх надзвичайно важкими для відбиття, оскільки захисні системи повинні бути здатні ефективно протистояти загрозам на різних рівнях стека протоколів і швидко адаптуватися до мінливих тактик атакуючих.

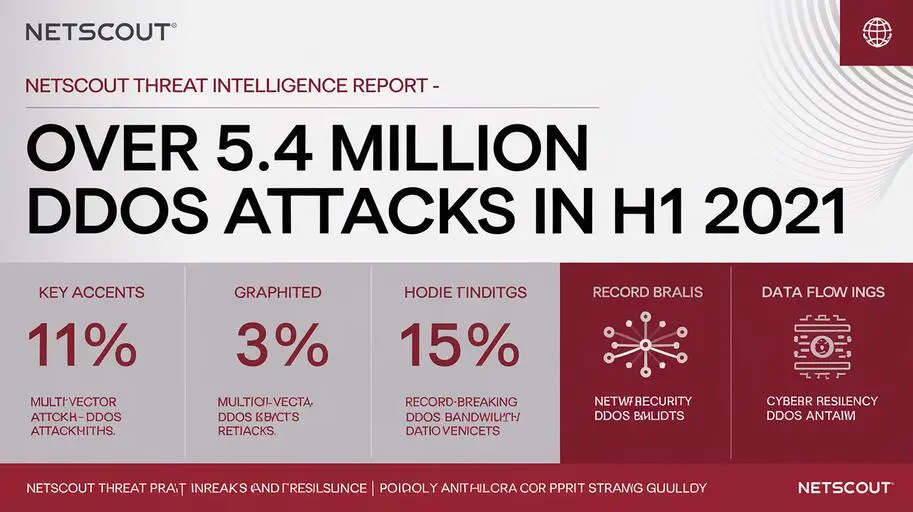

Масштабні DDoS-атаки: кейси та сучасні тенденції

Історія кібербезпеки рясніє прикладами руйнівних DDoS-атак, які демонструють їхній потенціал та еволюцію. Ці інциденти слугують наочним нагадуванням про необхідність надійного захисту.

-

Атака на Amazon Web Services (AWS), 2020 рік

У лютому 2020 року AWS зіткнулася з однією з найбільших зареєстрованих DDoS-атак того часу. Піковий трафік досяг колосальних 2,3 Тбіт/с, що стало результатом UDP-флуду. Хоча атака не призвела до катастрофічних збоїв завдяки масштабній інфраструктурі AWS Shield, витрати на підтримання стабільності та ресурси, задіяні для відбиття, були вельми відчутними. Цей інцидент показав, що навіть найбільші хмарні провайдери постійно перебувають під прицілом, і їхні клієнти залежать від їхньої здатності до масштабованої захисту.

-

Атака на GitHub, 2018 рік

У лютому 2018 року GitHub, популярна платформа для розробників, зазнала масованої DDoS-атаки з піком у 1,35 Тбіт/с. Атака використовувала метод Memcached-ампліфікації, який зловмисники активно експлуатували в той період. Сервіс тимчасово став недоступним для мільйонів користувачів по всьому світу. Завдяки оперативній реакції та співпраці з провайдером захисту вдалося швидко відновити працездатність, що дозволило уникнути довгострокових репутаційних та фінансових втрат. Однак цей випадок продемонстрував, наскільки швидко та ефективно може бути використана нова техніка атаки для паралізації великих ресурсів.

-

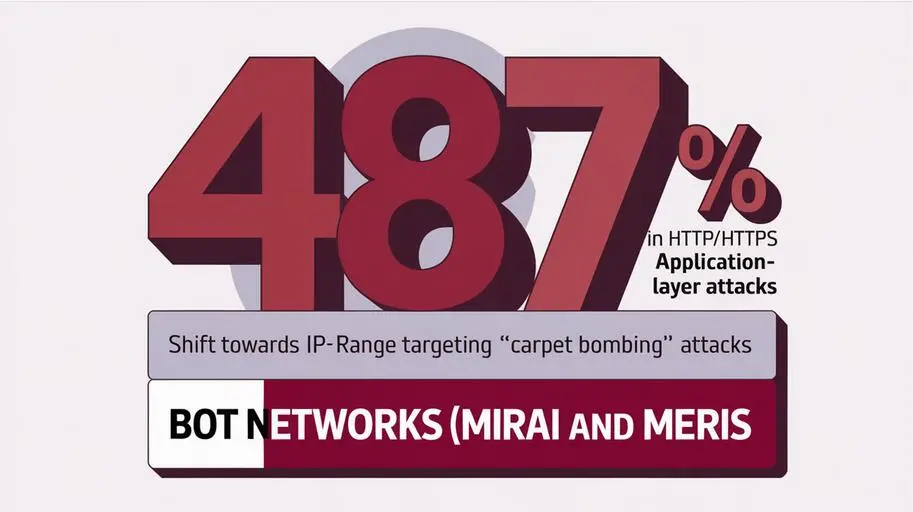

Рекордна HTTP-флуд атака через Cloudflare, 2023 рік

На початку 2023 року Cloudflare повідомив про відбиття цілої серії рекордних DDoS-атак типу HTTP-флуд, одна з яких досягла приголомшливих 71 мільйона запитів на секунду (RPS). Ці атаки були на 54% потужнішими за попередні зафіксовані рекорди та використовувалися хактивістськими групами. Cloudflare успішно відбив напад завдяки своїй розподіленій інфраструктурі та передовим механізмам фільтрації трафіку. Цей інцидент став наочним прикладом того, як потужність DDoS-атак продовжує експоненціально зростати, а також показав важливість використання просунутих хмарних рішень для захисту.

-

Атаки на критичну інфраструктуру в 2022-2024 роках (глобальні та регіональні)

Період з 2022 року характеризується значним зростанням кількості та інтенсивності DDoS-атак, часто пов’язаних з геополітичними конфліктами. Спостерігалися постійні, масовані атаки на енергетичні компанії, державні установи, фінансовий сектор та телекомунікаційних провайдерів у багатьох країнах, включаючи Україну. Ці атаки досягали багатьох сотень гігабіт і навіть терабіт на секунду, використовуючи різноманітні мультивекторні підходи. Метою було не лише порушення доступності, а й створення хаосу, відвернення уваги від більш прихованих кібератак (наприклад, впровадження шкідливого ПЗ або крадіжки даних) та деморалізація населення. Це підкреслює, що DDoS сьогодні — це не просто “шум”, а частина складнішої стратегії кібервійни.

Сучасні тенденції в DDoS-ландшафті: що нас чекає?

DDoS-ландшафт постійно змінюється, і важливо бути в курсі останніх тенденцій, щоб адекватно реагувати на нові загрози:

- Зростання потужності атак: Середня та максимальна потужність DDoS-атак продовжує збільшуватися, що вимагає від систем захисту постійно нарощувати свої можливості з поглинання та фільтрації трафіку.

- Збільшення частоти атак: DDoS стає дедалі доступнішим завдяки “DDoS-as-a-Service” пропозиціям на чорному ринку, що призводить до зростання кількості інцидентів.

- Мультивекторні атаки: Переважання складних атак, що використовують комбінацію різних методів, ускладнює захист та вимагає багаторівневих рішень.

- Атаки на рівні додатків: Вони залишаються найбільш підступними, оскільки їх важко відрізнити від легітимного трафіку. Зловмисники активно шукають вразливості в логіці додатків.

- IoT-ботнети: Мільйони незахищених пристроїв “інтернету речей” (камери, роутери, розумні пристрої) стають легкою здобиччю для створення величезних ботнетів, здатних генерувати масовані атаки.

- “Низькошвидкісні” та “повільні” атаки: Методи, подібні до Slowloris, які не генерують великий обсяг трафіку, але ефективно виснажують ресурси сервера, стають дедалі популярнішими, оскільки їх складніше виявити традиційними методами.

- Використання ШІ в атаках та захисті: Штучний інтелект починає застосовуватися як зловмисниками для автоматизації та обходу захистів, так і системами захисту для більш швидкого та точного виявлення аномалій.

Наслідки DDoS-атак: глибока шкода для бізнесу

Успішна DDoS-атака може завдати організації багаторівневої та довгострокової шкоди, що виходить далеко за межі тимчасової недоступності сервісів. Ці наслідки можуть бути катастрофічними для будь-якого бізнесу, що критично залежить від онлайн-присутності.

-

Фінансові втрати та прямі збитки

Це найбільш очевидний наслідок. Зупинка онлайн-сервісів, недоступність платіжних систем, веб-платформ, онлайн-магазинів або критично важливих корпоративних систем призводить до прямих втрат прибутку. Кожна хвилина простою — це втрачені транзакції, невиконані замовлення та втрачені продажі. Окрім прямих збитків, компанія змушена нести значні додаткові витрати на аварійне відновлення інфраструктури, посилення захисту, залучення експертів з кібербезпеки, а іноді й виплату компенсацій постраждалим клієнтам. Вартість таких операцій може обчислюватися десятками та сотнями тисяч доларів, а для великих компаній — мільйонами.

-

Репутаційна шкода та втрата довіри

У сучасному інформаційному просторі новини про кібератаки поширюються миттєво. Клієнти швидко переходять до конкурентів, якщо сервіс стає нестабільним, недоступним або ненадійним. Репутаційні втрати можуть бути навіть руйнівнішими, ніж прямі фінансові. У таких секторах, як фінансовий (наприклад, банки в Україні чи Казахстані), довіра клієнтів до банку безпосередньо залежить від безперебійної та безпечної роботи онлайн-банкінгу. Нездатність забезпечити доступність послуг підриває довіру, знижує лояльність та може призвести до масового відтоку клієнтської бази, який буде вкрай складно відновити. Публічні заяви про збої також негативно впливають на відносини з партнерами, інвесторами та регуляторами.

-

Витік даних та супутні кібератаки

Одним з найнебезпечніших аспектів DDoS-атак є їх використання як відволікаючого маневру. Поки увага служб безпеки зосереджена на відновленні працездатності та відбитті потоку трафіку, зловмисники можуть використовувати цю “димову завісу” для проведення інших, більш прихованих та небезпечних вторгнень. Під прикриттям DDoS-атаки можуть здійснюватися спроби крадіжки конфіденційної інформації (клієнтські дані, комерційні таємниці, інтелектуальна власність), встановлення шкідливого ПЗ, отримання несанкціонованого доступу до систем або компрометації внутрішніх мереж. Це значно збільшує загальний ризик та складність відновлення після інциденту, оскільки потрібно не лише усунути DDoS, а й провести повне розслідування на предмет витоку даних та інших порушень безпеки, що тягне за собою додаткові юридичні та регуляторні ризики.

-

Зниження продуктивності та операційні витрати

Навіть якщо атака не призвела до повної відмови, значне уповільнення роботи сервісів та додатків через часткове перевантаження може серйозно вплинути на продуктивність співробітників, якість обслуговування клієнтів та загальну ефективність бізнесу. Персонал змушений витрачати час на вирішення проблем, а не на основні завдання, що призводить до додаткових операційних витрат.

Комплексні підходи до захисту від DDoS-атак: багаторівнева оборона

Ефективний захист від DDoS-атак вимагає не поодинокого рішення, а комплексної стратегії, яка об’єднує в собі технологічні інструменти, проактивні заходи та продумане архітектурне планування. Сучасні підходи спрямовані на виявлення, поглинання та фільтрацію шкідливого трафіку на різних рівнях, мінімізуючи шкоду для бізнесу.

1. Технологічні підходи до анти-DDoS

-

Очищення трафіку (Traffic Scrubbing)

Traffic Scrubbing є наріжним каменем сучасного DDoS-захисту. Принцип роботи полягає в тому, що весь вхідний трафік, призначений для захищеного ресурсу, перенаправляється через спеціалізовані центри очищення — так звані “скраббери”. Ці високопродуктивні платформи аналізують кожен пакет даних у режимі реального часу. Підозрілий або явно шкідливий трафік (наприклад, той, що відповідає відомим сигнатурам DDoS-атак або демонструє аномальну поведінку) негайно відділяється та блокується, або відправляється на додатковий поглиблений аналіз. Лише чистий, легітимний трафік пропускається до цільових серверів та додатків. Це дозволяє підтримувати доступність сервісів для реальних користувачів навіть під час масованих атак.

Переваги: Сервіси залишаються доступними для легітимних користувачів, а системи, такі як NETSCOUT Arbor Cloud, можуть автоматично адаптуватися до нових сценаріїв атак, використовуючи глобальну базу даних загроз.

-

Спеціалізовані рішення для DDoS-захисту (On-Premise Appliances)

Для компаній, які вимагають максимально повного контролю та мінімальної затримки, використовуються локальні апаратні або програмні рішення, що встановлюються безпосередньо в мережевій інфраструктурі. Ці системи призначені для швидкого виявлення та нейтралізації атак на різних рівнях (мережевому, транспортному, прикладному) до того, як вони досягнуть внутрішніх серверів. Вони аналізують мережевий трафік, виявляють аномалії та застосовують фільтри для блокування шкідливих пакетів. Приклади таких рішень включають NETSCOUT Arbor Edge Defense (AED) та NETSCOUT Arbor Threat Mitigation System (TMS), про які буде розказано докладніше нижче.

Переваги: Повний контроль над трафіком, висока швидкість реакції, можливість глибокої інтеграції з внутрішньою інфраструктурою та налаштування під специфічні вимоги бізнесу. Ідеально підходять для захисту критично важливих активів.

2. Проактивні стратегії та архітектурні рішення

-

Проактивний підхід до загроз (Proactive Threat Intelligence)

Сучасний захист від DDoS не може бути реактивним. Проактивний підхід включає регулярні аудити безпеки, тестування на проникнення (пентести), аналіз вразливостей та постійне оновлення систем захисту. Організації, які застосовують цей метод, безперервно покращують свою стійкість до DDoS. Експерти регулярно проводять “сценарії атак” або навчання, щоб відстежити, наскільки швидко система та персонал реагують на DDoS-інциденти. Також налаштовуються системи сповіщення про незвичайні стрибки трафіку або аномалії в поведінці мережі. Це дозволяє виявити “слабкі місця” ще до того, як ними скористається зловмисник. У разі реального нападу, захисні механізми вже “натреновані” на подібні сценарії, що значно скорочує час реакції та мінімізує збитки.

-

Резервні канали зв’язку та географічно розподілені сервери

Один з ключових принципів надійності — це відсутність єдиної точки відмови (Single Point of Failure). Завдяки резервуванню ключових ресурсів, таких як інтернет-канали, сервери та центри обробки даних, під час DDoS-атаки з’являється можливість швидко перенаправити трафік на альтернативні, не зачеплені вузли. Наприклад, якщо основний центр обробки даних у Грузії отримує надмірне навантаження, система автоматично перемикається на резервний дата-центр, розташований, скажімо, в Україні. Це забезпечує безперебійну роботу сервісу, розподіляючи навантаження та зводячи до мінімуму ризик повного відключення. Використання CDN (Content Delivery Networks) також допомагає розподіляти трафік та поглинати частину атаки, перш ніж вона досягне основного сервера.

-

Хмарні рішення (Cloud-Based Solutions)

Хмарні платформи володіють за своєю суттю розподіленою інфраструктурою, що значно підвищує їхню стійкість до DDoS-атак. Коли трафік різко зростає через атаку, хмарні провайдери можуть масштабувати обчислювальні потужності та пропускну здатність у режимі реального часу, поглинаючи величезні обсяги шкідливого трафіку. Запити, що надходять на захищений ресурс, розподіляються між безліччю географічно віддалених дата-центрів. Це дозволяє “розсіяти” удар атаки, не допускаючи перевантаження однієї точки, та зберегти стабільність сервісу. Клієнтам не потрібно витрачати кошти на постійне оновлення фізичних серверів, а хмарні провайдери (в тому числі NETSCOUT через свої хмарні сервіси) часто пропонують вбудовані механізми протидії DDoS, дозволяючи оплачувати лише необхідний обсяг ресурсів за моделлю “DDoS-as-a-Service”.

NETSCOUT: передові рішення для захисту від DDoS

Компанія NETSCOUT (раніше відома як Arbor Networks) є одним зі світових лідерів у галузі рішень для забезпечення видимості мережі та захисту від DDoS-атак. Їхні технології дозволяють не лише виявляти та аналізувати DDoS-трафік у режимі реального часу, а й ефективно фільтрувати його, забезпечуючи безперервність роботи критично важливих онлайн-сервісів. Нижче представлені два ключові продукти, які широко застосовуються як у великих корпораціях, так і в середніх фірмах, наприклад, в Азербайджані, Казахстані чи Україні.

1. Arbor Edge Defense (AED)

Опис: AED — це високопродуктивне локальне рішення, яке діє як “перша лінія оборони” на кордоні вашої мережі (на периметрі). Воно розроблене для автоматичного виявлення та блокування широкого спектра DDoS-атак — об’ємних, протокольних та атак на рівні додатків — до того, як шкідливий трафік зможе проникнути вглиб вашої внутрішньої інфраструктури та завдати шкоди. AED забезпечує захист у режимі “завжди увімкнено” (always-on).

Функціонал та технічні деталі:

- Гранична фільтрація трафіку: AED сканує весь вхідний та вихідний потік даних на найвищих швидкостях, миттєво виявляючи та блокуючи пакети, що мають ознаки DDoS-атаки або небажаного трафіку.

- Інтеграція з NETSCOUT Threat Intelligence: Система постійно отримує актуальні оновлення щодо новітніх загроз, сигнатур атак та списків шкідливих IP-адрес із глобальної мережі розвідки загроз NETSCOUT ASERT (ATLAS Security Engineering and Response Team). Це значно скорочує час реакції на нові та еволюціонуючі види DDoS-активності.

- Багаторівневий аналіз атак: AED здатний відсікати атаки як на низьких рівнях мережевого стека (протокольні та об’ємні), так і на вищих (атаки на рівні додатків), використовуючи поведінковий аналіз та сигнатурне зіставлення. Це забезпечує комплексний та глибокий захист.

- Захист від вихідних загроз: Крім вхідних атак, AED також може виявляти та блокувати вихідний шкідливий трафік, який може вказувати на те, що ваші внутрішні системи були скомпрометовані і тепер беруть участь у ботнеті.

Переваги:

- Зниження навантаження на внутрішні сервери: Велика частина шкідливого трафіку відсіюється ще на периметрі, не доходячи до ваших основних серверів та додатків, що зберігає їхні ресурси для легітимних операцій.

- Гнучке налаштування: Система легко адаптується до специфіки вашого бізнесу та унікальних вимог мережі, що особливо важливо для організацій з філіями в таких різних регіонах, як Казахстан, Грузія чи Азербайджан, де характер атак може відрізнятися.

- Швидка окупність інвестицій (ROI): Запобігання простоям та зниження витрат на відновлення швидко окупають вкладення в захист.

2. Arbor Threat Mitigation System (TMS)

Опис: Arbor TMS — це високопродуктивна, масштабована платформа управління трафіком, призначена для виявлення та видалення небажаних пакетів з потоку даних у режимі реального часу. Це рішення ідеально підходить для великих підприємств, центрів обробки даних та інтернет-провайдерів, де необхідно забезпечити максимальну доступність сервісів навіть під час найпотужніших та найскладніших DDoS-атак.

Функціонал та технічні деталі:

- Інтелектуальне управління трафіком та очищення: TMS постійно аналізує мережевий трафік, виявляє аномальні шаблони і, у разі виявлення атаки, автоматично перенаправляє шкідливі запити до віддалених або локальних центрів очищення (Traffic Scrubbing Centers). Після очищення чистий трафік повертається до цільових ресурсів.

- Гнучкі налаштування фільтрації: Система дозволяє конфігурувати різні сценарії роботи проти специфічних типів атак, таких як SYN-флуд, HTTP-флуд, UDP-флуд та інші, забезпечуючи точну та ефективну нейтралізацію.

- Інтеграція з Arbor Sightline: TMS тісно інтегрується з платформою Arbor Sightline (раніше Peakflow), яка надає дані мережевого моніторингу та аналізу потоків (NetFlow, IPFIX). Це підвищує точність та швидкість виявлення загроз, дозволяючи виявляти атаки, які можуть бути непомітними для інших систем.

- Автоматизоване реагування: TMS може автоматично застосовувати заходи зі пом’якшення атак, знижуючи необхідність ручного втручання та забезпечуючи максимально швидке відновлення.

Переваги:

- Безперебійність роботи сервісів: Легітимний трафік проходить до сервера без затримок, тоді як шкідливі пакети відсікаються “на льоту”, забезпечуючи безперервну доступність.

- Масштабованість та висока продуктивність: TMS підходить як для середнього бізнесу в Азербайджані, так і для найбільших телекомунікаційних компаній та міжнародних корпорацій з безліччю офісів по всьому світу, здатних обробляти терабіти трафіку.

- Глибока аналітика та видимість: Надає докладну інформацію про атаки, їхні джерела та вектори, що допомагає в подальшому посиленні захисту.

Переваги рішень NETSCOUT для сучасного бізнесу

Вибір рішень NETSCOUT (раніше Arbor Networks) для захисту від DDoS — це інвестиція в надійність та стійкість вашого бізнесу. Їхні продукти пропонують низку критично важливих переваг:

-

Швидкість реагування та автоматизація

Системи NETSCOUT використовують високошвидкісні механізми аналізу трафіку, які дозволяють майже миттєво виявляти аномалії та патерни DDoS-атак. Завдяки просунутим алгоритмам та автоматизації, рішення можуть почати пом’якшення загрози за лічені секунди після її виявлення, мінімізуючи час простою та шкоду для сервісів. Це критично важливо в умовах, коли рахунок йде на мілісекунди.

-

Адаптивність до нових загроз та глобальна розвідка

Рішення Arbor Networks від NETSCOUT постійно навчаються на основі нових загроз та векторів атак, що з’являються. Вони отримують регулярні оновлення через глобальну інтелектуальну мережу NETSCOUT ASERT, яка збирає та аналізує інформацію про кібератаки з усього світу. Це дозволяє системам ефективно протистояти навіть найновішим та найвитонченішим типам DDoS, гарантуючи, що ваш захист завжди актуальний та готовий до ландшафту загроз, що змінюється.

-

Інтегрованість та простота впровадження

Системи NETSCOUT легко підключаються до існуючої ІТ-інфраструктури кіберзахисту вашої організації. Вони можуть безшовно інтегруватися з SIEM-платформами (Security Information and Event Management), NGFW (Next-Generation Firewalls), WAF (Web Application Firewalls) та іншими інструментами безпеки, створюючи єдину, багаторівневу систему оборони. Це забезпечує комплексний підхід до захисту та централізоване управління безпекою.

-

Видимість мережі та аналітика

Крім безпосереднього захисту, рішення NETSCOUT надають глибоку видимість мережевого трафіку та деталізовану аналітику про атаки. Це дозволяє командам безпеки краще розуміти характер загроз, їхні джерела та вектори, що критично важливо для прийняття обґрунтованих рішень щодо покращення загальної стратегії кібербезпеки.

Успішні кейси та приклади впроваджень рішень NETSCOUT

Рішення NETSCOUT зарекомендували себе як надійний щит проти DDoS-атак у різних галузях та регіонах. Ось кілька прикладів, що демонструють їхню ефективність:

-

Великі телекомунікаційні провайдери

Багато провідних телекомунікаційних провайдерів по всьому світу, включаючи операторів у країнах СНД, впровадили Arbor TMS для захисту своєї інфраструктури. Завдяки потужним можливостям фільтрації трафіку та масштабованості TMS, ці провайдери змогли зберегти високу доступність своєї мережі навіть під час затяжних та потужних DDoS-атак, забезпечуючи безперебійний зв’язок для мільйонів абонентів.

-

Банківські установи в Україні та Казахстані

Фінансовий сектор є однією з головних мішеней для DDoS-атак. Низка банківських установ в Україні та Казахстані, які впровадили Arbor Edge Defense (AED), неодноразово витримували масовані атаки із залученням великомасштабних ботнетів та мультивекторних підходів. AED успішно блокував шкідливий трафік на периметрі, дозволяючи клієнтам без проблем проводити платіжні операції та використовувати системи онлайн-банкінгу, навіть коли конкуренти страждали від простоїв. Це допомогло зберегти довіру клієнтів та уникнути значних фінансових втрат.

-

Онлайн-платформи та маркетплейси в Центральній Азії

Великі онлайн-платформи та популярні маркетплейси в Казахстані та Азербайджані, які стикаються з постійними спробами DDoS, успішно використовують комбінацію локальних рішень NETSCOUT та хмарних сервісів для захисту. Під час пікових навантажень та цілеспрямованих атак ці компанії уникали серйозних збоїв завдяки ефективному балансуванню та очищенню трафіку, забезпечуючи безперервну роботу своїх сервісів для мільйонів користувачів та продавців.

-

Державні установи та критична інфраструктура

В умовах зростаючих кіберзагроз, критично важливі державні установи та об’єкти інфраструктури в регіоні також активно впроваджують рішення NETSCOUT. Їхня здатність захищати від складних атак, часто спонсорованих державою, забезпечує стабільність та безперервність надання життєво важливих послуг населенню, навіть у найскладніших умовах.

Де отримати професійну допомогу із захисту від DDoS?

Для забезпечення надійного захисту від DDoS-атак критично важливим є не лише вибір правильних технологічних рішень, а й наявність кваліфікованого партнера з їх впровадження та підтримки. Компанія NWU є офіційним дистриб’ютором та експертним центром з рішень NETSCOUT (раніше Arbor Networks) в Україні, Казахстані, Грузії та Азербайджані.

Наші фахівці мають глибокі знання та багаторічний досвід у галузі кібербезпеки та протидії DDoS-атакам. Ми пропонуємо повний спектр послуг, який включає:

- Консультації та аудит: Професійна оцінка поточного стану вашої інфраструктури та виявлення потенційних вразливостей до DDoS-атак. Розробка індивідуальної стратегії захисту.

- Підбір та поставка рішень: Допомога у виборі найбільш підходящих продуктів NETSCOUT (таких як Arbor Edge Defense або Arbor Threat Mitigation System), виходячи з масштабу вашого бізнесу, специфіки інфраструктури та характеру загроз.

- Впровадження та налаштування: Професійна інсталяція, конфігурування та інтеграція рішень NETSCOUT у ваше існуюче ІТ-середовище з урахуванням усіх вимог безпеки та продуктивності.

- Навчання персоналу: Проведення тренінгів для ваших ІТ-фахівців з роботи з впровадженими системами захисту NETSCOUT, їхнього моніторингу та реагування на інциденти.

- Технічна підтримка: Постійна технічна підтримка та обслуговування, включаючи регулярні оновлення, моніторинг та допомогу у вирішенні будь-яких питань, що виникають, забезпечуючи максимальну ефективність роботи захисних систем.

Звертаючись до NWU, ви отримуєте не просто програмне або апаратне забезпечення, а комплексне партнерство, спрямоване на забезпечення вашої кіберстійкості та безперервності бізнесу в умовах постійно розвиваються кіберзагроз.

Висновок

В епоху повсюдної цифровізації та зростаючої геополітичної напруженості DDoS-атаки перестали бути просто прикрим незручністю. Вони трансформувалися в потужний інструмент кіберзлочинності та кібервійни, здатний завдати колосальної шкоди бізнесу, підірвати довіру клієнтів та дестабілізувати цілі галузі. Ігнорування цієї загрози або застосування застарілих, недостатніх методів захисту може призвести до незворотних наслідків, що вимірюються не лише у фінансових втратах, а й у повній втраті репутації та позицій на ринку.

Ефективний захист від DDoS вимагає багаторівневого, проактивного підходу та використання передових рішень, здатних протистояти складним, мультивекторним атакам. Рішення NETSCOUT (раніше Arbor Networks) є золотим стандартом у цій галузі, пропонуючи інтелектуальні, масштабовані та перевірені часом технології для виявлення, аналізу та нейтралізації навіть найпотужніших загроз. В умовах актуального ландшафту кіберзагроз, особливо для компаній в Україні, Казахстані, Грузії та Азербайджані, інвестиції в надійний anti-DDoS захист — це не розкіш, а критично важлива необхідність для забезпечення безперервності та процвітання вашого бізнесу.

Не відкладайте захист на потім. Зв’яжіться зі спеціалістами NWU вже сьогодні, щоб обговорити індивідуальні рішення для вашої компанії та забезпечити максимальну кіберстійкість.

Часті запитання про DDoS-атаки та захист

Що таке DDoS-атака?

DDoS (Distributed Denial of Service) — це атака, коли зловмисники перевантажують сервер або мережу надмірним трафіком з багатьох джерел, щоб порушити роботу сервісів або повністю їх зупинити.

Чим небезпечна DDoS-атака для бізнесу?

DDoS-атака може вивести сайт з ладу, заблокувати доступ до сервісів, спричинити фінансові збитки, пошкодити репутацію та навіть бути прикриттям для інших атак — наприклад, зламу або викрадення даних.

Які бувають типи DDoS-атак?

Існують атаки на прикладному рівні (L7), транспортному (L4), мережевому (L3), а також комбіновані (multi-vector). Кожна з них має власні методи перевантаження системи.

Як відрізнити DDoS від технічного збою?

DDoS супроводжується різким зростанням трафіку, помилками доступу, нестабільністю сервісу. Моніторинг фіксує аномальне навантаження з великої кількості IP-адрес.

Чи можна самостійно захиститися від DDoS?

Самостійно можна зупинити лише найпростіші атаки. Потужний захист вимагає професійних рішень з глобальною інфраструктурою — наприклад, рішень Arbor Networks (NetScout).

Які рішення існують для захисту від DDoS?

Це хмарні фільтрувальні центри, локальні пристрої (Arbor Edge Defense), гібридні моделі, а також платформа Arbor Sightline з централізованим керуванням та аналітикою трафіку.

Чим вирізняються рішення Arbor Networks?

Компанія пропонує глобальну аналітику загроз, автоматичне виявлення й нейтралізацію DDoS, технології Arbor Sightline, AIF і Arbor TMS — усе для комплексного захисту мереж.

Що робити під час активної атаки?

Повідомити провайдера та ІТ-команду, перенаправити трафік на фільтрацію, застосовувати BGP-анонси, ізоляцію, автоматизоване реагування — поки атака не буде повністю зупинена.

Як запобігти повторним атакам?

Потрібно регулярно оновлювати засоби захисту, застосовувати аналітику поведінки, використовувати глобальні потоки даних про загрози та автоматизовані системи реагування.

Хто найчастіше стає мішенню DDoS-атак?

Банки, онлайн-сервіси, держустанови, медіа, телеком-компанії — усі, хто має критично важливі вебресурси або публічні сервіси, що залежать від доступності.