Соціальна інженерія: ТОП 5 атак та методик захисту

Соціальна інженерія – це спроба атакуючого шляхом обману або маніпуляцій змусити людину надати доступ або передати облікові дані, банківські реквізити та іншу конфіденційну інформацію.

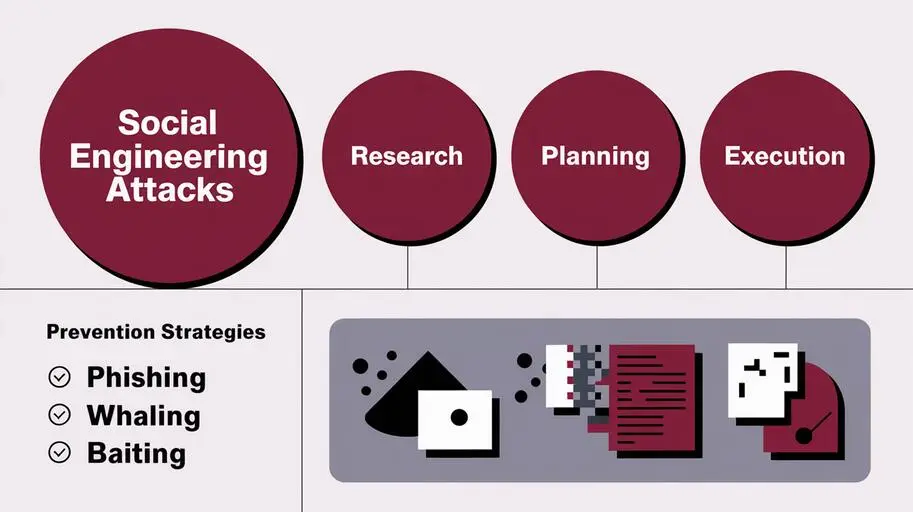

Соціальна інженерія відбувається в три етапи:

- Дослідження – зловмисник проводить розвідку, з метою збору інформації, такої як структура організації, ролі співробітників, поведінку та тригери реакцій окремих осіб. Зловмисники можуть збирати дані через вебсайти компанії, профілі в соціальних мережах або навіть особисті відвідування.

- Планування – використовуючи зібрану інформацію, зловмисник вибирає спосіб атаки, розробляє стратегію і конкретні повідомлення, які будуть використовуватися для експлуатації слабких сторін цільових атакованих осіб.

- Реалізація – зловмисник виконує атаку, як правило, відправляючи повідомлення електронною поштою або іншому онлайн-каналу. У деяких формах соціальної інженерії зловмисники активно взаємодіють зі своїми жертвами, в інших ланцюжок реалізації автоматизований та активується коли користувач натискає на посилання, що веде на шкідливий вебсайт або запускає шкідливий код.

Топ 5 методів соціальної інженерії

Згідно з даними Інституту InfoSec, наступні п’ять методів є одними з найбільш часто вживаними в атаках соціальної інженерії.

1. Фішінг (Phishing)

При фішингових атаках зловмисник використовує повідомлення, відправлене електронною поштою, в соціальних мережах, в клієнті для обміну миттєвими повідомленнями або через SMS, щоб отримати конфіденційну інформацію від жертви або обманним шляхом змусити її клацнути посилання, яке веде на шкідливий вебсайт.

Фішингові повідомлення привертають увагу жертви та закликають до дії, викликаючи цікавість, просячи про допомогу або викликаючи інші емоційні спускові механізми. Вони часто використовують логотипи, зображення або стилі тексту, щоб підробити особистість, створюючи враження, що повідомлення надходить від колеги по роботі, банку жертви або іншого офіційного каналу.

У більшості фішингових повідомлень використовується фактор терміновості, що змушує жертву вважати, що відбудуться негативні наслідки, якщо вони не передадуть конфіденційну інформацію швидко.

2. Водопій (Watering hole)

Атака “водопою” містити запуск або завантаження шкідливого коду з легітимного вебсайту, який зазвичай відвідує цільова особа атаки. Наприклад, зловмисники можуть скомпрометувати новинний сайт фінансової індустрії, знаючи, що люди, які працюють у сфері фінансів, можуть відвідати цей сайт. Зламаний сайт, як правило, встановлює троян-бекдор, який дозволяє зловмисникові отримати доступ і дистанційно управляти пристроєм жертви.

Атаки водопою зазвичай виконуються досвідченими зловмисниками, які виявили експлойт нульового дня. Вони можуть почекати кілька місяців, перш ніж приступити до реальної атаки, щоб зберегти цінність виявленого ними експлойта. У деяких випадках атаки водопою запускаються безпосередньо проти уразливого програмного забезпечення, а не вебсайту.

3. Атака китобоя (Whaling attack)

Атака китобоя є типом фішингової атаки, спрямованої на конкретних користувачів з привілейованим доступом до систем або доступом до дуже цінної конфіденційної інформації. Наприклад, китобійна атака може бути проведена проти старших керівників, заможних людей або мережевих адміністраторів.

Китобійна атака складніша, ніж звичайна фішингова атака. Зловмисники проводять ретельне дослідження, щоб створити повідомлення, яке змусить конкретні цілі відповісти та виконати бажану дію. Китобійні листи часто «прикидаються» критично важливими діловими листами, відправленими колегою, співробітником або провідним менеджером, які вимагає термінового втручання з боку жертви.

4. Під приводом (Pretexting)

При атаках «під приводом» нападник створює підроблену особистість і використовує її, щоб маніпулювати своїми жертвами та надавати особисту інформацію. Наприклад, зловмисники можуть видати себе за зовнішнього постачальника ІТ-послуг та запросити дані облікового запису користувача і паролі, щоб допомогти їм у розв’язання проблеми. Або ж вони можуть прикинутися фінансовою установою жертви, просячи підтвердження номера їх банківського рахунку або облікових даних вебсайту банку.

5. Атаки приманка і послуга за послугу (Baiting and quid pro quo)

В атаці приманки зловмисники пропонують те, що жертви вважають корисним. Це може бути передбачуване оновлення програмного забезпечення, яке насправді являє собою шкідливий файл, заражений USB-токен з міткою, яка вказує, що він містить цінну інформацію, та інші методи.

Атака послуга за послугу (quid pro quo) схожа на приманку, але замість того, щоб пообіцяти щось корисне, зловмисники обіцяють виконати дію, яка принесе жертві користь, але вимагає від неї дії в обмін. Наприклад, зловмисник може викликати випадкові додаткові номери в компанії, вдаючи, що передзвонює за запитом служби технічної підтримки. Коли він потрапляє на людину, у якої дійсно є технічна проблема, то прикидатися, що надає допомогу, але інструктує жертву виконувати дії, які ставлять під загрозу її машину.

Інші види атак соціальної інженерії (які можуть поставити під загрозу ваші системи та конфіденційні дані):

- Vishing – голосовий фішинг аналогічний фішингу, але виконується шляхом дзвінка жертвам телефоном.

- Scareware – відображає на пристрої користувача повідомлення, що змушують їх думати, що вони заражені шкідливим ПО і потребують встановлення програмного забезпечення (шкідливого ПО зловмисника) для очищення своєї системи.

- Крадіжка при переадресації – перенаправляє посильного або доставщика в неправильне місце і займає їх місце, щоб забрати конфіденційну посилку.

- Медова пастка – зловмисник прикидається привабливим людиною і фальсифікує онлайн-стосунки, щоб отримати конфіденційну інформацію від своєї жертви.

- Задні двері – зловмисник входить в об’єкт, що захищається, слідуючи за кимось, що має санкціонований доступ, і просить його «просто притримати двері», щоб він також зміг увійти.

Профілактика атак соціальної інженерії.

Наступні заходи можуть допомогти запобігти та попередити атаки соціальної інженерії на вашу організацію.

- Тренінги з безпеки

Навчання обізнаності співробітників про безпеку повинно проводитися регулярно в будь-якій компанії. Співробітники можуть просто не знати про небезпеки соціальної інженерії, або забувати деталі згодом. Проведення тренінгів і постійне оновлення інформації про безпеку серед співробітників є першою лінією захисту від атак соціальної інженерії.

- Антивірус і засоби захисту кінцевих точок

Основна міра – встановлення антивірусного захисту та інших інструментів безпеки кінцевої точки на призначених для користувача пристроях. Сучасні засоби захисту кінцевих точок можуть виявляти та блокувати явні фішингові повідомлення або будь-які повідомлення, які посилаються на шкідливі вебсайти або IP-адреси, перераховані в базах даних аналізу загроз. Вони також можуть перехоплювати та блокувати шкідливі процеси, які виконуються на пристрої користувача.

- Тестування на проникнення

Існує безліч креативних способів проникнення через захист організації за допомогою соціальної інженерії. Використання послуг етичного хакера для проведення тестування на проникнення дозволяють виявляти потенційні слабкі місця у вашій організації. Тест на проникнення, що компрометує чутливі системи, допоможе вам виявити співробітників, вразливі системи, а також методи соціальної інженерії, до яких ви можете бути особливо схильні.

- SIEM та UEBA

Атаки соціальної інженерії неминучі, тому ви повинні переконатися, що у вашій організації є інструменти для швидкого збору даних про інциденти безпеки, виявлення подій, що відбуваються і повідомлення співробітників служби безпеки, щоб вони могли вжити заходів.

Наприклад, Exabeam Security Management Platform – це система управління подіями та інформацією про безпеку нового покоління (SIEM), заснована на аналізі подій і поведінки користувачів (UEBA).

Exabeam збирає події безпеки та журнали по всій вашій організації, використовує UEBA для визначення нормальної поведінки користувачів та оповіщає вас про підозрілі дії. Будь то перехід користувача за незвичною вебадресою або шкідливий процес, що виконується на пристрої користувача, UEBA допоможе вам ідентифікувати атаки соціальної інженерії та швидко відреагувати за допомогою автоматичних сценаріїв реагування на інциденти, запобігаючи негативним наслідкам.

Роль і місце Exabeam в портфелі рішень компанії NWU та на вітчизняному IT-ринку

Exabeam є світовим лідером у сфері кібербезпеки, який створив портфоліо продуктів New-Scale SIEM™ для вдосконалення операцій безпеки. Продукти Exabeam допомагають організаціям виявляти загрози, захищатися від кібератак і перемагати противників. Потужне поєднання хмарного керування журналами безпеки, поведінкової аналітики та досвіду автоматизованих розслідувань забезпечує безпрецедентну перевагу перед внутрішніми загрозами, національними державами та іншими кіберзлочинцями.

Exabeam розуміє нормальну поведінку, попри те, що вона постійно змінюється, надаючи командам служби безпеки цілісне уявлення про інциденти для швидшого та більш повного реагування.

Саме тому Exabeam це безальтернативна обов’язкова складова SOC-тріади від світового лідера кібербезпеки на вітчизняному IT-ринку. Рішення представлене в портфелі компанії NWU, що є офіційним дистриб’ютором Exabeam на території України, завдяки чому у вас є можливість купити Exabeam в Україні або отримати змістовну консультацію щодо впровадження Exabeam у вашу систему безпеки.

Отримати більш детальну інформацію або замовити тестування