Що таке атаки Living off the Land?

Атаки Living off the Land (LOTL) передбачають використання вбудованих у систему інструментів та функцій для здійснення шкідливих дій. Замість впровадження зовнішнього шкідливого ПЗ, зловмисники застосовують стандартні утиліти, такі як PowerShell, Windows Management Instrumentation (WMI) або PsExec, що ускладнює їх виявлення традиційними засобами безпеки.

Як атаки LOTL обходять традиційні засоби захисту

- Використання довірених інструментів: Зловмисники застосовують легітимні утиліти для виконання своїх кампаній.

- Невидимість для традиційних засобів захисту: Оскільки ці інструменти є законними та широко використовуваними, стандартні системи безпеки не розпізнають їх шкідливе використання.

- Прихована присутність: Техніки LOTL дозволяють зловмисникам залишатися в мережі та переміщуватися нею без активації тривожних сигналів.

Приклади технік LOTL

- Запуск шкідливих скриптів через PowerShell.

- Використання Планувальника завдань Windows для забезпечення стійкості присутності.

- Експлуатація віддалених робочих столів або макросів MS Office для виконання коду.

- Застосування LOLBins (Living off the Land Binaries) для виконання команд без запуску окремого шкідливого ПЗ.

Як Exabeam UEBA допомагає виявляти та знешкоджувати атаки LOTL

Exabeam UEBA (User and Entity Behavior Analytics) використовує аналіз поведінки користувачів та пристроїв для виявлення аномальної активності, яка може свідчити про атаку LOTL. Основні механізми захисту:

1. Виявлення відхилень у поведінці користувачів

Exabeam аналізує повсякденну поведінку користувачів та пристроїв, визначаючи відхилення від норми. Наприклад, якщо користувач, який зазвичай працює з корпоративною поштою, раптово починає використовувати PowerShell або WMI, система реєструє це як потенційно небезпечну активність.

2. Автоматичне виявлення аномалій у реальному часі

- Пов’язані події об’єднуються у єдиний інцидент, що допомагає ІТ-фахівцям швидше виявляти підозрілу активність.

- Виявляються ланцюжки атак, які поодинці можуть виглядати нешкідливо, але в сукупності вказують на кіберзагрозу.

3. Пріоритизація загроз за рівнем ризику

Кожному користувачеві та пристрою присвоюється динамічний ризиковий бал, що допомагає командам безпеки зосереджуватися на найкритичніших загрозах.

4. Автоматизація реагування

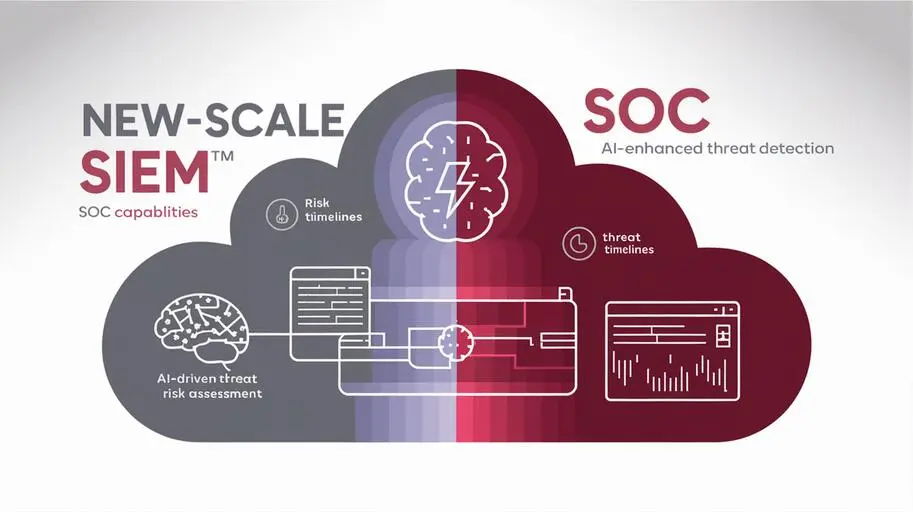

- Інтеграція з SIEM та системами SOAR дозволяє автоматично блокувати підозрілих користувачів або пристрої.

- Виявлені аномалії можуть автоматично генерувати оповіщення або тригерити захисні дії.

Приклад атаки LOTL та її виявлення Exabeam UEBA

Сценарій атаки:

- Зловмисник отримує облікові дані співробітника за допомогою фішингу.

- Через PsExec або WMI виконується віддалене керування хостами.

- Відбувається ексфільтрація конфіденційних даних через легітимні системні утиліти.

Як Exabeam виявляє атаку:

- Різке зростання активності користувача: Використання командного рядка, що раніше не застосовувався.

- Нетипові дії з обліковим записом: Авторизація в незвичних для користувача системах.

- Аномальна мережева активність: Виявлення нетипових запитів або передачі великих обсягів даних.

Чому варто купити Exabeam UEBA у NWU?

NWU є офіційним дистриб’ютором Exabeam у регіонах України, Південного Кавказу та Центральної Азії. Ми пропонуємо:

- Купити Exabeam UEBA для ефективного захисту від сучасних загроз.

- Замовити консультацію щодо впровадження та налаштування рішень.

- Отримати технічну підтримку та інтеграцію у вашу мережеву інфраструктуру.

Звертайтеся до NWU, щоб замовити передові рішення для виявлення прихованих загроз та посилення кібербезпеки вашої компанії!